从 2020 年 3 月到 12 月,微软安全团队持续追踪一个大型恶意电子邮件基础设施,该基础设施在数十次攻击活动中分发了来自至少七个不同家族的恶意软件,平均每月发送超过 100 万封电子邮件。

相关攻击活动主要集中在美国、澳大利亚和英国,主要涉及商品分销、金融服务和医疗保健等行业。正是通过对这些活动的关联分析,微软研究人员发现了如此庞大的基础设施,其规模之大以至于大多数电子邮件服务都难以及时发现其恶意行为。此外,基于这些攻击活动涉及的共享 IP 空间、域生成算法 (DGA)、子域、域注册信息以及来自恶意电子邮件标头的信息,研究人员最终从多个维度交叉确认了这一基础设施的存在。

本文的其余部分将详细阐述这项调查研究的具体发现和细节。

基础设施服务在威胁系统中的作用

第一部分基础设施的活动最早是在去年 3 月份被发现的,当时基础设施所有者在短时间内注册了大量类似的域名,由于其中不少域名含有“”字样,所以研究人员将这部分域名称为“.net”。4 月份,大量基于 DGA 生成的域名也开始被注册,这些域名被研究人员称为“.net”。

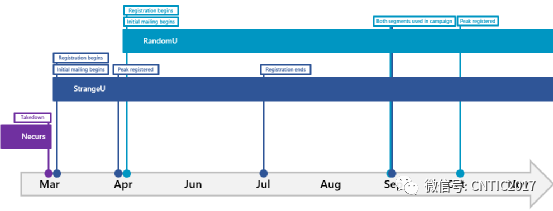

从图1所示的时间线中我们可以看到,去年3月份僵尸网络的出现与此次僵尸网络的崩溃是紧密相连的,似乎密不可分。此前它是全球最大的僵尸网络之一,被众多恶意软件运营者(如其背后的恶意软件运营者)所利用。该类僵尸网络服务可以为攻击者提供完整的攻击活动基础设施,还可以进一步隐瞒攻击者的行踪,因此在各种规模的攻击活动中经常被使用。该类服务的出现,恰好填补了中断造成的服务空白,似乎表明其背后的服务提供商具有极强的对抗能力,能够快速从突发事件导致的故障中恢复。

图 1. 电子邮件基础设施利用的时间线

基础设施域名注册的两个阶段

从2020年3月7日开始,攻击者开始利用一批窃取的电子邮件地址在互联网上注册大量域名,这些电子邮件地址主要来自mail.ru、list.ru等免费电子邮件服务商,注册的域名均属于.us顶级域名(.us域名的隐私保护功能良好,因此常常被攻击者用来隐藏真正的域名拥有者和注册来源),且几乎都含有“”字样,因此研究人员将这些域名统称为“.us域名”。

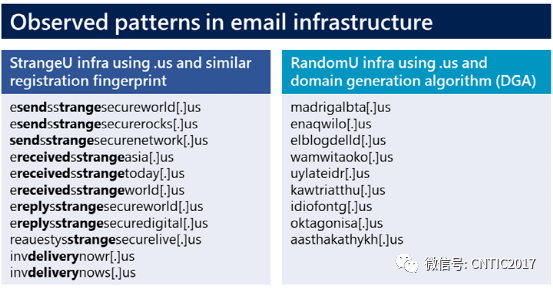

为了逃避分析人员对域名的追踪检测,攻击者在注册域名时使用了全部错误的注册信息(姓名和邮箱地址)。但由于使用假名注册的域名与邮箱地址存在大量重合,分析人员很快就联想到了大量相似的域名。如图2所示,这些域名显然是采用一定的机制生成的。

这些域名开始注册后,最初只是偶尔用于小规模攻击,直到 4 月份才开始用于大规模勒索软件活动。此后,直到年底,新域名不断被注册,每隔几周就会参与新的攻击。

第二类域名最早在4月份被发现,由于其采用了几种不同的DGA算法生成域名,被研究人员称为 ,该类域名也在平台上注册,且注册信息与域名也存在一定重合。直到5月至7月,这部分域名才开始被广泛使用。在9月份攻击事件发生后,其开始与 一起出现,平均每月出现在两次大型活动中。

图 2. 域名示例

、 等域名构成了庞大的模块化邮件服务基础设施,使得攻击者可以轻易地针对某一区域和企业目标发起攻击,截至统计日期,微软已检测到来自这些域名的恶意邮件超过600万封。

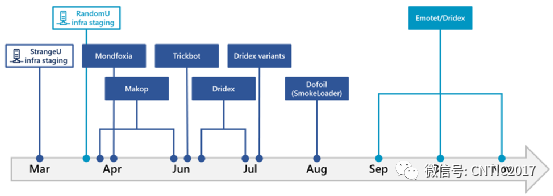

图3展示了该基础设施所涉及的主要恶意软件活动的时间线,接下来的部分将对几种典型的攻击活动进行详细介绍。

• 4 月和 6 月针对韩国企业的 Makop 勒索软件网络钓鱼活动

• 四月袭击

• 6 月份利用“黑人的命也是命”运动发起间谍软件攻击活动

• 6 月至 7 月的攻击活动

• 8 月袭击事件

• 自 9 月以来的攻击

图 3. 参与攻击的时间线

Makop 勒索软件钓鱼活动针对韩国企业

4月初,该团队首次发现域名被用于投递Makop勒索病毒,主要目标是在韩国有主要业务的组织或公司。大部分邮件标题都包含一家韩国公司的名称。邮件包含一个zip格式的附件,其中的可执行文件被伪装成类似求职简历的文件。一旦打开该文件,Makop勒索病毒(勒索软件即服务RaaS的一个客户端)就会感染受害主机。感染后,Makop会立即使用WMI命令行工具删除主机中的所有内容(文件备份),然后使用BCD编辑工具更改启动配置以忽略后续故障并阻止系统自动恢复。一切准备就绪后,Makop会加密所有文件并以.makop为扩展名重命名。

近两个月后,研究人员第二次观察了该活动,这次使用了 Makop 勒索软件的更强大版本,该版本具有通过将其设置为自动启动来持久保存的能力。

此前,韩国安全媒体曾报道多起通过 Naver 和 等合法提供商传播恶意软件的事件,所用方法与基于域名的方法几乎相同。这可能表明,在某个时候,Makop 运营商突然无法通过合法电子邮件服务发起攻击,不得不转向包括 在内的其他基础设施。

利用“黑人的命也是命”运动传播间谍软件

6月中旬,该域名被用于信息盗窃活动,攻击者主要使用与“黑人的命也是命”运动相关的网络钓鱼电子邮件来传播恶意软件。

该活动最早在 6 月 10 日被发现,当时攻击者仅使用其控制的少数特定邮件服务器发送电子邮件。直到两周后,他们才开始使用各种不同的域名。除了一些专门为黑人人权运动创建的域名外,其余基本都是域名。

b-lives-matter[.]siteblivesm[.]spaceblivesmatter[.]sitelives-matter-b[.]xyzwhoslivesmatter[.]sitelives-m-b[.]xyzereceivedsstrangesecureworld[.]usb-l-m[.]site

两个阶段,攻击者发送的钓鱼邮件携带相同的程序,表现出相同的恶意行为。在用户打开附件中的恶意文档并启用恶意宏后,Word程序首先使用cmd.exe执行“/c pause”来逃避安全软件对连续启动的多个进程的监控,然后执行删除代理设置的命令,为后续连接C2服务器做准备。

随后恶意宏开始利用.exe控制其他二进制程序执行任务,它首先劫持.exe下载体,然后向.exe中注入恶意代码收集数据。数据收集主要分为两个阶段,第一阶段从被感染设备中收集数据,包括文档、数据文件、浏览器历史记录等敏感信息,然后扫描局域网内其他开放SMB端口的设备,并使用WMI工具连接网络上的其他共享设备,继续从目标主机的共享目录中收集敏感数据。

此次攻击活动主要针对美国和加拿大地区的企业账户,刻意避开个人账户。尽管媒体报道力度很大,但由于攻击规模较小,且属于网络犯罪团伙的惯用手法,因此影响有限。

相关攻击活动

从6月下旬到7月,该木马运营者实施了多次攻击,主要通过钓鱼邮件传递含有恶意宏的Excel文档。最初攻击者只通过基础设施发送电子邮件,一段时间后开始使用窃取的合法邮箱账户进行活动。由于这两个阶段发送的邮件具有一些重叠的属性,分析人员很快发现了它们之间的联系。例如,虽然这些邮件都使用了不同的发件人地址,但大多数都设置了相同的“回复”地址。

在大多数攻击中,Excel 文件直接附加到电子邮件中。当收件人使用 Excel 打开恶意文档时,Excel 会执行文档中的恶意宏,从攻击者拥有的一系列 .xyz 域中下载自定义恶意软件的版本。

yumicha[.]xyzrocesi[.]xyzsecretpath[.]xyzguruofbullet[.]xyzGreyzone[.]xyz

与该恶意软件家族的大多数变种一样,这些可执行文件包含代码循环、时间延迟和环境检查,使其能够逃避许多公共甚至企业级沙箱的检测。

此外,在 Excel 活动期间,恶意软件变种也使用 Word 文档进行传播,但次数要少得多。这些零星活动似乎是攻击者在测试新技术。这些 Word 文档在提供下载的同时执行了混淆的 VBA 脚本。尽管微软研究人员尚未观察到它们的后续行为(收件人没有打开附件),但他们推测此次活动可能会引入或等工具来窃取凭据、横向移动和/或部署勒索软件。

var farewell_and_moon = ["m","a","e","r","t","s",".","b","d","o","d","a"].reverse().join("")a_painted_word(120888)function as_thy_face(takes_from_hamlet){return new ActiveXObject(takes_from_hamlet)}

使用的攻击

自9月份以来,除了参与数次(又称“恶意代码”)等恶意软件投递外,其余大部分时间都出现在周期性攻击活动中。9月7日,分析人员在攻击活动中发现攻击者开始使用与攻击者相同的域名实施行动,但此后出现的频率开始下降。

这些攻击使用加载器和相关基础设施服务进行托管,从而允许攻击者使用多个不同的域名作为不同的链接进行恶意软件下载和C2连接。这些链接均以php文件结尾,最初主要包括zxlbw.php、.php、.php和app.php。随着活动的持续,php文件开始动态生成,并逐渐出现其他变种,包括vary.php、.php、share.php等。以下是一些示例。

hxxps://molinolafama[.]com[.]mx/app[.]phphxxps://meetingmins[.]com/app[.]phphxxps://contrastmktg[.]com/yymclv[.]phphxxps://idklearningcentre[.]com[.]ng/zxlbw[.]phphxxps://idklearningcentre[.]com[.]ng/zpsxxla[.]phphxxps://idklearningcentre[.]com[.]ng/yymclv[.]phphxxps://hsa[.]ht/yymclv[.]phphxxps://hsa[.]ht/zpsxxla[.]phphxxps://hsa[.]ht/zxlbw[.]phphxxps://contrastmktg[.]com/yymclv[.]phphxxps://track[.]topad[.]co[.]uk/zpsxxla[.]phphxxps://seoemail[.]com[.]au/zxlbw[.]phphxxps://bred[.]fr-authentification-source-no[.]inaslimitada[.]com/zpsxxla[.]phphxxp://www[.]gbrecords[.]london/zpsxxla[.]phphxxp://autoblogsite[.]com/zpsxxla[.]phphxxps://thecrossfithandbook[.]com/zpsxxla[.]phphxxps://mail[.]168vitheyrealestate[.]com/zpsxxla[.]php

在这些活动中,用户打开Word文档并启用宏后,恶意宏会自动下载下载脚本。该脚本使用WMI运行一系列命令来执行进一步的恶意活动。首先,它通过一系列与Emote相关的C2域下载Emote可执行文件,然后以类似的方式下载包含DLL的.zip文件。加载程序随后被重命名为.exe并调用注册表RUN键以将其修改为在启动时自动启动。

这个攻击活动周期一直持续到年底,10月到12月攻击者使用的电子邮件基本没有明显变化。

国际奥委会名单

域名示例

[。]我们

天[.]我们

[。]我们

[。]我们

[。]我们

我们

亚洲[.]美国

[。]我们

我们

我们

我们

亚洲[.]美国

vip[.]我们

我们

e[.]我们

es[.]我们

[。]我们

哎[.]我们

ife[.]我们

结束[.]我们

[。]我们

[。]我们

[。]我们

ld[.]我们

[。]我们

[。]我们

ia[.]我们

[。]我们

[。]我们

意大利[.]我们

[。]我们

亚洲[.]美国

[。]我们

ocks[.]我们

[。]我们

工作[.]我们

域名示例

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

[。]我们

扫一扫在手机端查看

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1