前几天在学校和运维队进行了一场比赛。

我们的操作环境是我们学校一个闲置的教室。

让我还原一下当时对抗比赛的场景。

我们班有几个人和我关系很好,我们经常一起做渗透测试和CTF比赛。

偶尔听到这个班和之前运维班的同学说我们这里的坏话。

于是学校批准、盖章、同意后,我们就得到了这次红蓝对抗的机会。 (文明人)

那个教室里,有两只来自不同运营商的光猫。 光猫1连接中国移动,光猫2连接中国电信。

重温冲突前一天晚上的事情:

凌晨两点左右,我带着我的室友(小皮)穿着黑衣服跑到废弃的教室。 我用一个树莓派和一部手机(用作显示器)检测了两个光猫(后台管理员密码为默认密码,超级管理员密码为运营商默认密码)。

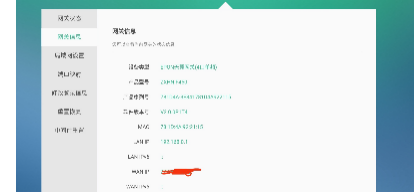

信息采集得到的信息如下(后面会用到下面的一些信息):

1、电信路由器是公网IP

2、移动路由器通过交换机分配内网IP(这样暂时保证网络终端的安全)

3、电信IP重启后会变化(动态分配),每30天变化一次。

然后我们记录电信IP,并通过设置端口映射映射重要端口如21、22、3306、3389等端口。 (80端口映射到8111)

第二天,我们大家都如期来到了体育场。 相应的,他打开电脑,拿出了他们的一套网站系统。 (我们查到的网站系统基本没有过滤。)

(为避免版权纠纷,此处仅展示流程)

由于我们使用的是我们学校老师在之前的讲座中要求他们建立的系统,因此只有简单的HTML实体编码保护,这对我们来说是一个非常好的事情。

比赛的时候他们选择了电信路线,所以我们只能用手机。 我们使用的是移动,这对于后期的渗透来说可能会有点困难,但似乎没有任何影响。

他们不知道自己的网络有公网,所以就用花生壳作为内网渗透工具。

它给了我们一个经过花生壳解析的域名,非常方便。

我们先拿到了网站并进行了检查。 我在文章列表中查看了该文章的SQL语句。 没想到的是,他们居然修改了这里的防护。

因为我们也有这个系统的源代码,所以我们看到一波xss来到了网站后台页面的评论功能。 不幸的是,他们没有在这里添加保护。

当他们在看评论的时候,我成功获取到了网站的后台。 然后我们使用登录后台,发现后台有文件上传功能。 因此,检查本地源代码后,发现上传此文件时未检测到文件类型。 但它会修改文件的名称。 通过取文件名的md5值来修改文件名。

根据这个方法,我们上传了一个php木马。 名称为shell.php,则文件名为.php。

文件路径,观察后发现是存放的。

我们访问该路径,发现我们的php 可以正常执行。 我们在马来西亚创造了一匹不朽的马。

不出所料,我们的php 仅仅一分钟就被删除了。 但麻烦来了,我们的渗透步骤还在继续。

因为这个网站在我们意义上已经是一个内网了,我们可以用这台机器来拿下他们的电脑。

通过一,我们成功获取了服务器的密码,并且已经连接上ssh

第一波收获:

通过nmap检测整个内网(0/24),得到两台电脑的系统。 还剩下两个系统。

我们在服务器上安装了一台并将其用作攻击机器。 我们成功使用cve-2019-0708得到了一个,而另一个只是蓝屏。

第二波收获:

通过cmd的配合,我用vbs脚本编写了一个下载器木马,从web服务器上下载了我们的cs木马。 并通过CS成功完成远程控制和渗透。

大三的同学通过了ms17-010,又成功拿到了一张,交给我通过同样的方法完成后渗透。

第三波收获:

由于这两台机器相对较新,我们使用去年宣布的 CVE-2020-0796 来赢得这两台机器。 通过成功植马,力量将会增强。

有一台机器,端口为3389,支持远程连接。 拿到内网IP后,在路由端口映射中映射出来。 通过远程桌面,我们接管了他们计算机的大部分权限。

结尾

通过这次个人经历,

我发现了一个真相——

小错误最终会导致大错误。

回顾过去的问题

的

扫一扫在手机端查看

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1