本文由内部学生撰写

原创贡献

本文首发于T00ls社区

我把网站后台的搜索粗略的分为了两个部分,一部分是搜索当前站点页面,也就是网站后台就在这个站点页面中,另一部分是将其他站点页面放在后台,这需要我们分别测试和搜索。因为思维导图包含的内容比较多,我抽取一部分进行说明,就不一一列举了。

那么问题来了,我们应该如何找到一个网站的后端呢?当我们进入一个网站首页,想要搜索它的后端时,我们可以先随意查看、点击当前网站的页面,浏览一下网站大致的页面结构,也许会有很多意想不到的收获。

1.浏览当前页面信息 1.1查看图片相关属性

进入网站之后我们可以点击后面几张图片的属性看看它们的文件路径是否可以使用。因为有些老网站会直接把编辑器放在后台目录后面,所以当我们查看图片属性的时候就会暴露出网站路径上传点。

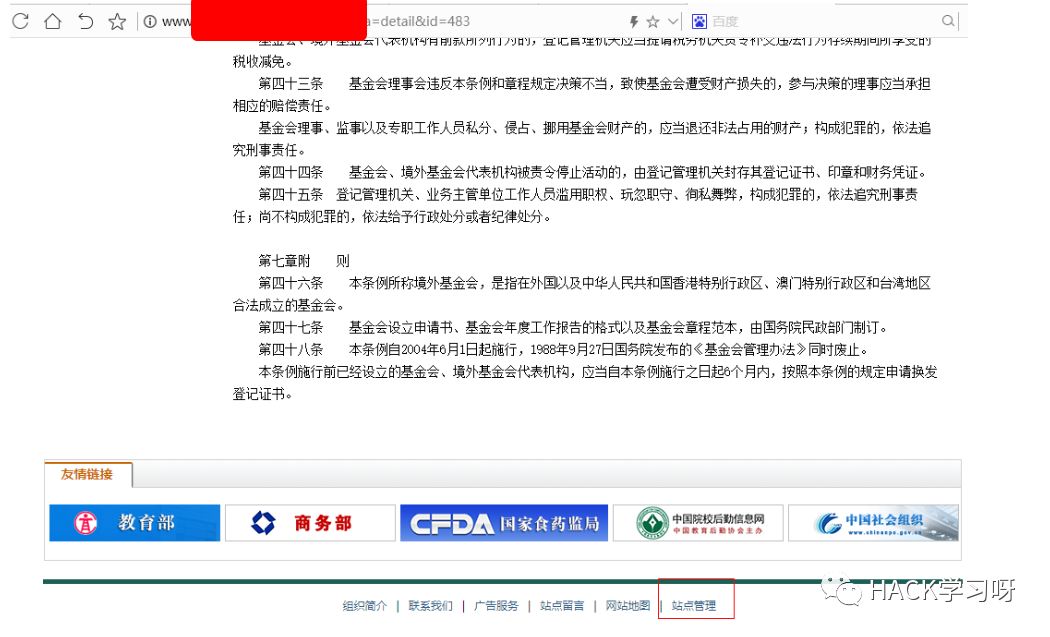

1.2 查看网站底部的管理入口及版权信息

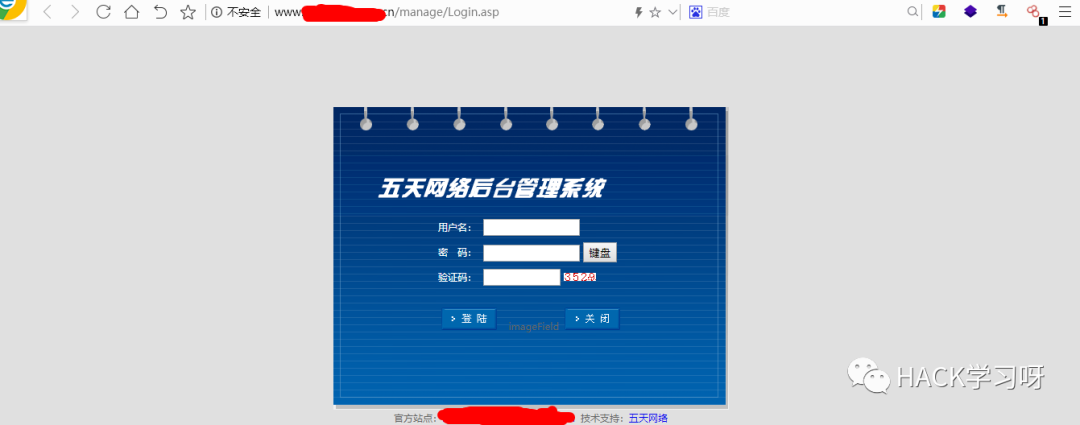

其次,我们可以查看网站页面底部和网站版权信息,看看是否有网站后台入口和版权网站信息。如果有网站后台入口,我们就可以直接登录。版权网站信息可以让我们在线浏览其网站建设规则。这些底部网站后台入口往往在学校和政府网站上比较常见。

1.3 文件

.txt 是存放在网站根目录的 ASCII 编码的文本文件,它通常用来告诉网络搜索引擎的机器人(也就是网络蜘蛛)网站上哪些内容不能被搜索引擎检索,哪些内容可以检索。我们可以在网站根目录下添加 **/.txt** ,可能管理员不想被搜索引擎找到,就把网站后端地址放在里面。

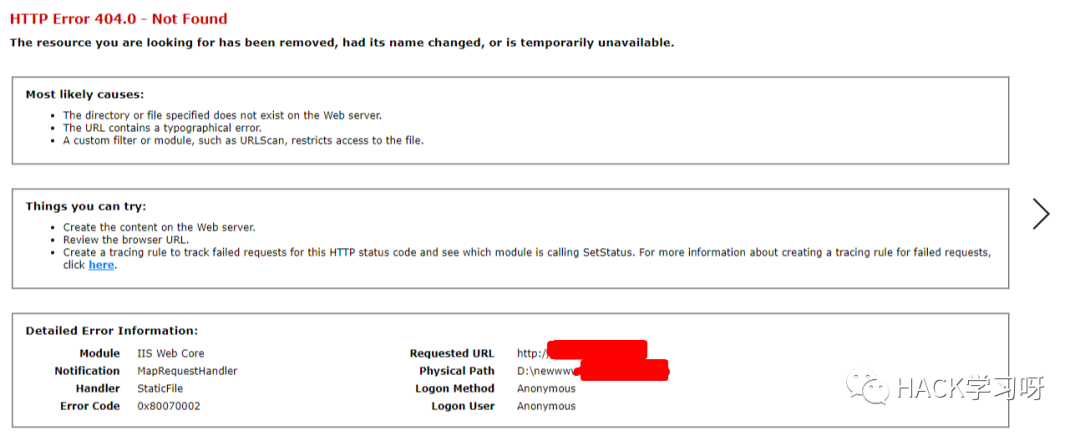

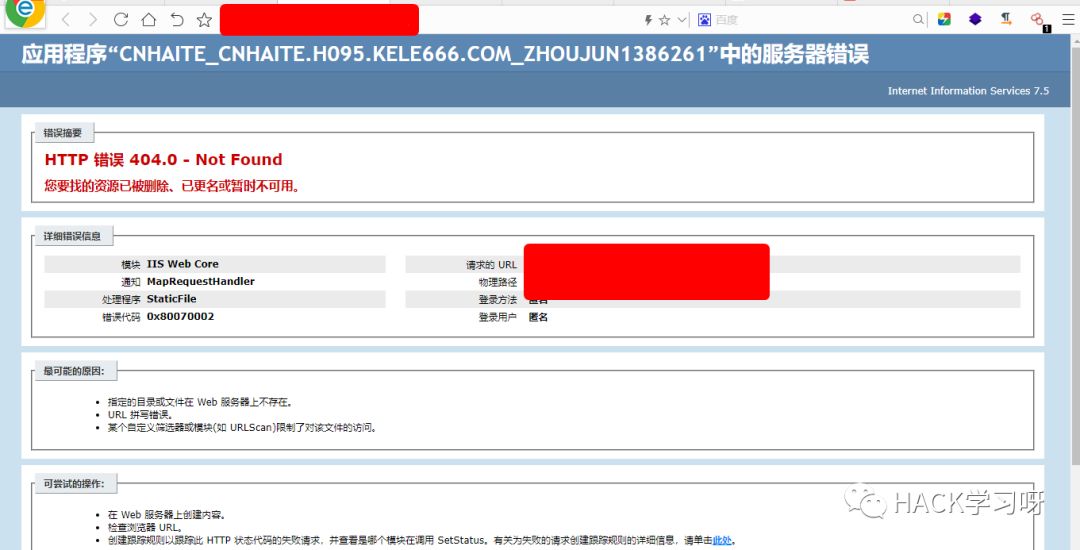

1.4 故意请求不存在的页面

当我们尝试直接浏览网页却无法找到后端的时候,我们可以尝试故意请求一个不存在的页面,让网页故意显示错误信息,检查网站的真实路径,或许可以以此为突破口,得到我们想要的后端地址信息。

2. 猜测当前页面的背景

当我们浏览当前页面后无法直接找到后台地址的时候,我们应该从页面的后台地址入手,对网站后台地址进行一些猜测和收集信息,进一步找到该网站的后台地址。

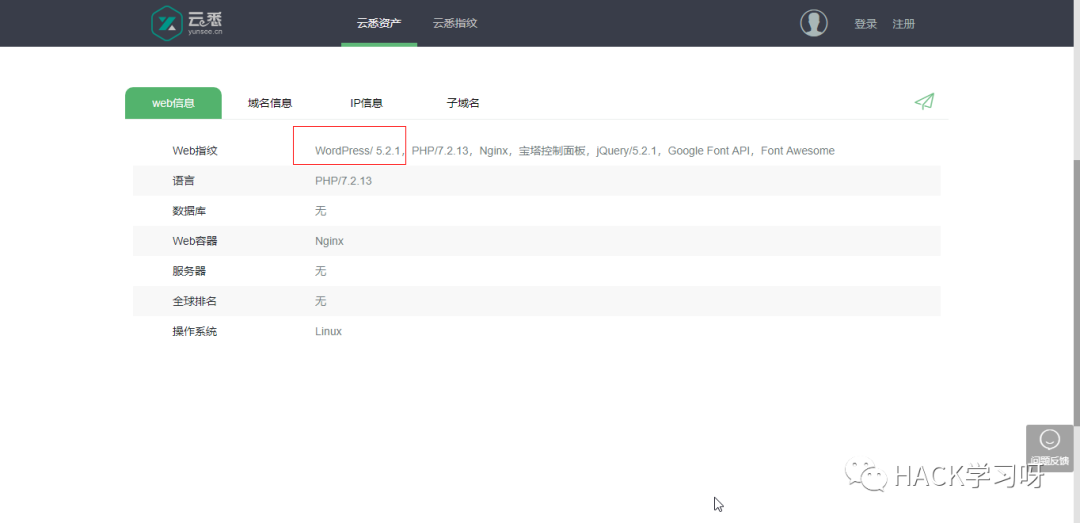

2.1 CMS指纹识别

CMS的全称是“CMS”,即“内容管理系统”。CMS只需要简单修改几个静态模板就可以作为一个门户网站使用。我们通过以下几个在线网站和插件来帮助我们识别CMS。

在线CMS指纹识别:云识别:

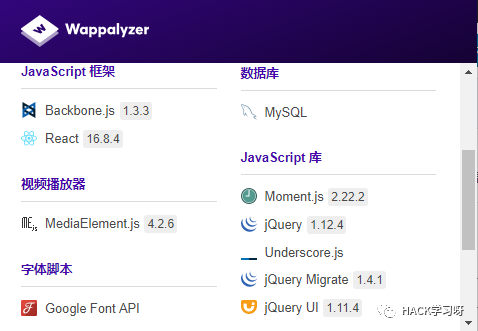

插件使用

该插件是一种可用于检测内容管理系统(CMS)、电子商务平台、网络服务器、框架和已安装的分析工具的工具。

下载链接:

2.2 猜测常见背景路径

那么当我们发现CMS默认的后端地址无法访问时,我们可以尝试一些常见的网站后端路径。例如:admin、admin/login、admin/、admin/、/等。不要以为管理员很笨,直接使用这些简单的后端路径就可以了。但事实是,相当一部分管理员直接使用了常见网站的默认路径。所以我们也可以尝试一些其他常见的后端路径进行测试。

2.3 爬取网站目录

在我们简单测试了一些常见的网站后端地址之后,发现还是不行,那现在该怎么办呢?这时候我们可以考虑爬取网站目录结构,看看管理员是否会将网站后端放在根目录下。至于爬取网站目录的原理,可以这样理解:我们在首页A中有爬取A的所有URL链接,然后这些爬取到的URL链接可以理解为B,C,D,E,F……然后继续爬取B,C,D,E,F网页中的URL链接,一层一层,直到爬取完所有URL链接。对于爬取网站目录,我们可以使用下面的工具进行爬取和获取。

抓取网站

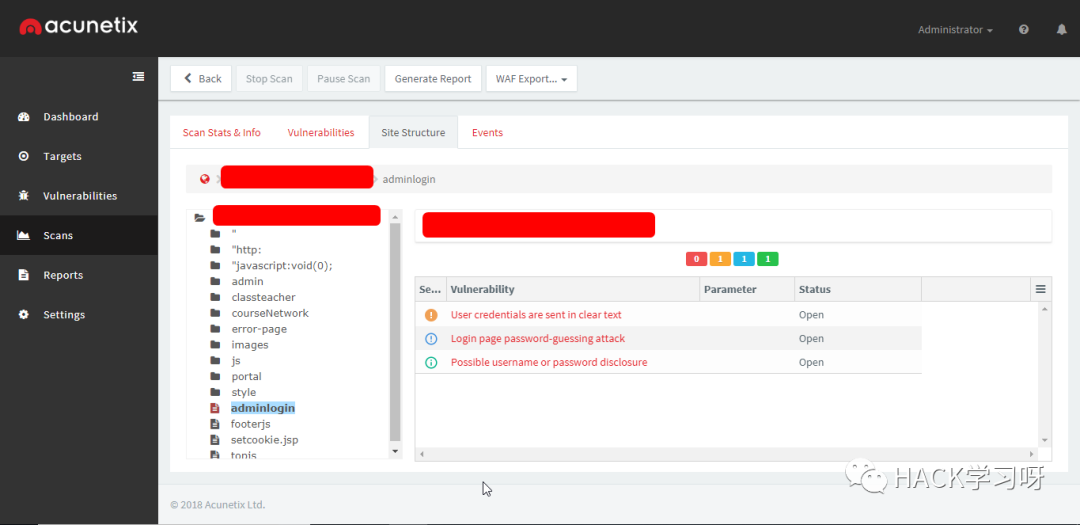

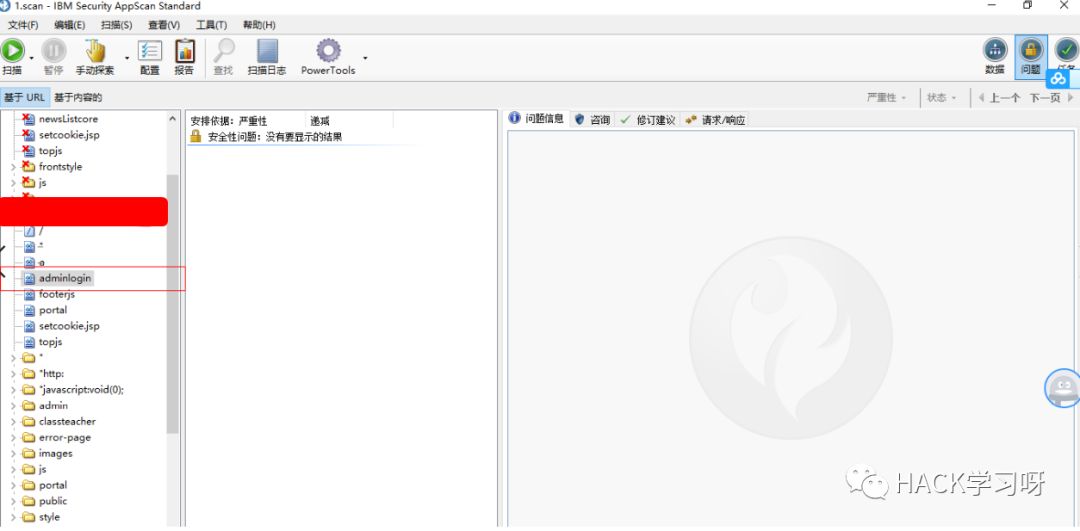

AVWS 抓取网站

抓取网站

2.4 字典爆破背景路径

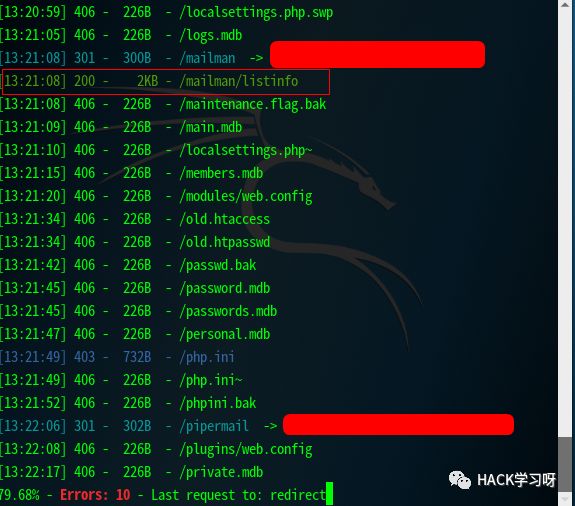

当我们成功爬取一个正常的网站后,点击结果发现目录中没有我们想要的网站后端地址,可能是后端地址没有像我们想象的那样放在链接中或者是爬取深度不够,如果爬取目录不成功,我们还可以尝试使用后端字典爆破后端地址,这里我推荐几款常用的目录扫描工具。(目录扫描原理:使用字典匹配的网页地址扫描目录,根据网页返回的HTTP状态码进行识别确认)

御剑后台扫描超85w词典

链接:提取码:3e1b

宇剑WEB目录扫描优化版

目录扫描工具

2.5 备份文件信息泄露

网站备份文件泄露是指管理员错误地将网站备份文件存放在某个网站目录中(比如我们常见的web.xml、.bak、.sql、.txt、.swp等),我们可以下载这些备份文件来查看网站文件的敏感信息。因为备份文件信息泄露的类型有很多,这里就不一一列举了。

以下是一个网站链接,供您参考:

2.6 使用搜索引擎语法搜索

除了对当前网站后台地址进行爆破测试,我们还可以通过各大网站的搜索引擎语言来收集信息后台地址,这里就介绍到这里了。同时语法“博大精深”,所以这里只介绍一些有助于我们查找后台的常用语法~~~有兴趣的朋友可以查看其他资料进一步学习。

语法

Intext 正文中出现关键字的网页site 网站域名Intitle 标题中出现关键字的网页Info 一些基本信息包含关键字的网页Inurl url中存在关键字的网页Filetype 指定文件类型搜索网站后台地址

site: 目标网站:管理/后台/登录/管理员

site: 目标网站 inurl: login/admin/

网站:目标网站:管理/后端/登录/管理员

在网站上搜索敏感信息

:“指数” 。

:”索引” 等/

:”索引” spwd

网址:.pwd

搜索站点特定文件

站点:目标网站:doc

网站: 目标网站: xls

网站:目标网站:pdf

3. 将其他网站页面置于背景中

如果我们尝试了以上所有在当前页面中查找后台的方法还是找不到,该怎么办?这时候我们就应该换个思路了,也许管理员想把前后端地址分开,不把后端地址放在当前页面。那么我们可以尝试用以下几种方式来查找后端地址。

3.1 站口查询

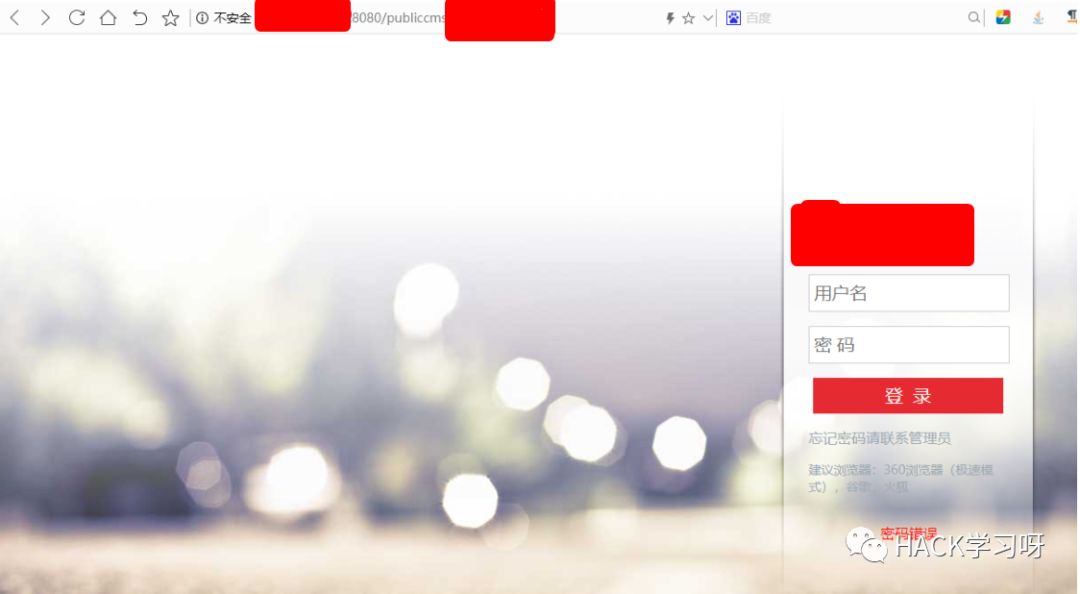

有些管理员往往会给服务器分配大于 1024 的端口,然后将网站后端地址放在其中。这种情况下,我们可以通过扫描网站来获取端口信息,然后逐个访问浏览,查看后端地址是否放在某个端口。对于端口扫描,我推荐使用 nmap 工具。

快速扫描端口 1-65525

同时需要注意的是,由于有些网站在扫描的时候发送的请求过多,会导致你的IP地址被禁止访问,这时候为了保险起见,我们可以使用一种叫被动端口采集的插件,往往会收到不错的效果。

插件

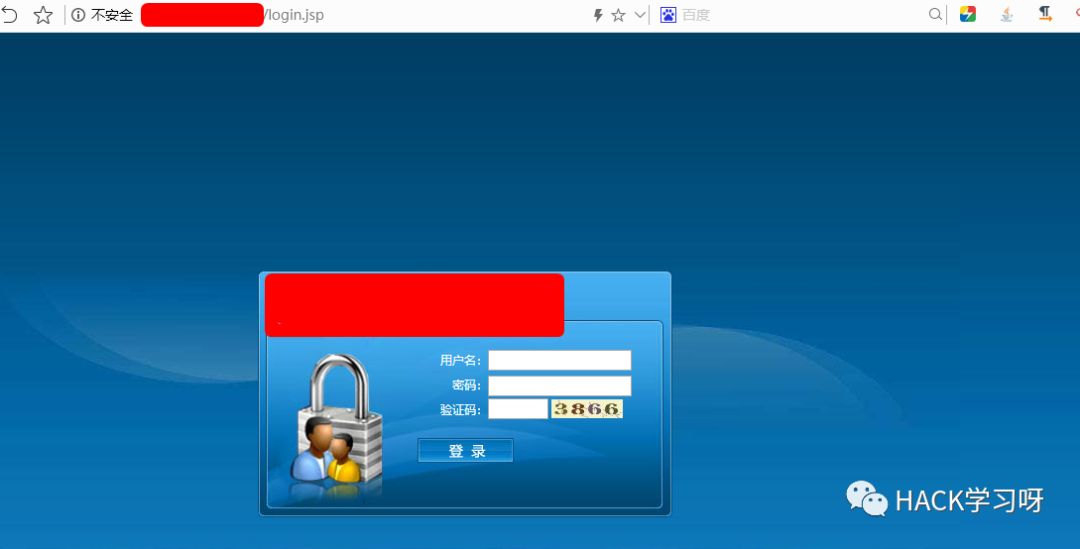

后台8080端口登录

3.2 查找二级域名

我扫描他的侧站端口的时候,没有找到后端地址,这时候我们可以从子域名入手,有些管理员不太有信心把后端地址放在当前站点页面,所以喜欢把后端地址放在子域名,我们可以通过它的子域名来收集你想要的后端地址信息,这里我推荐大家使用这两个层和工具。

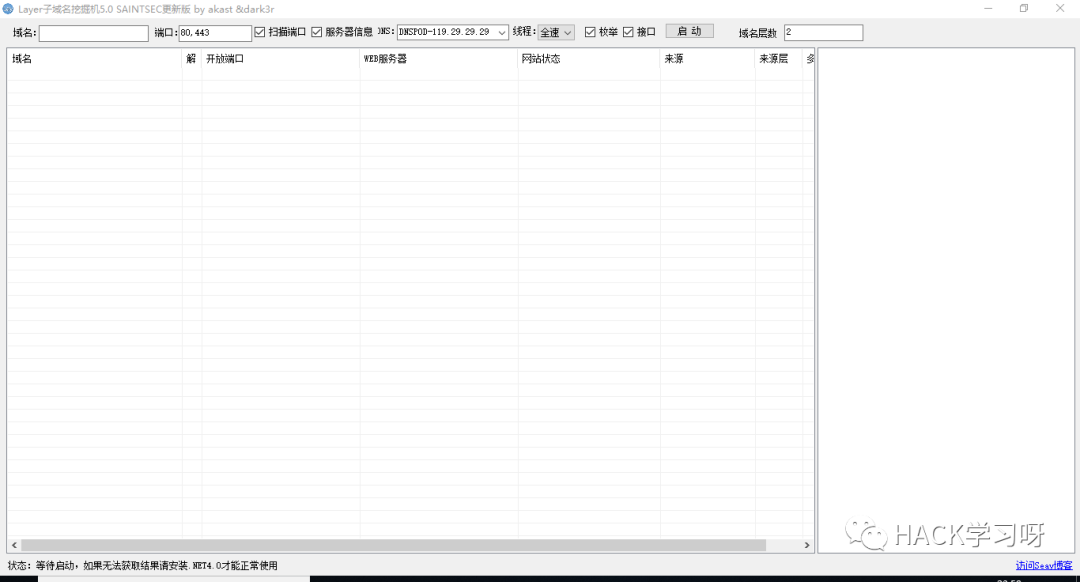

工具

层子域名挖掘机5.0最新版

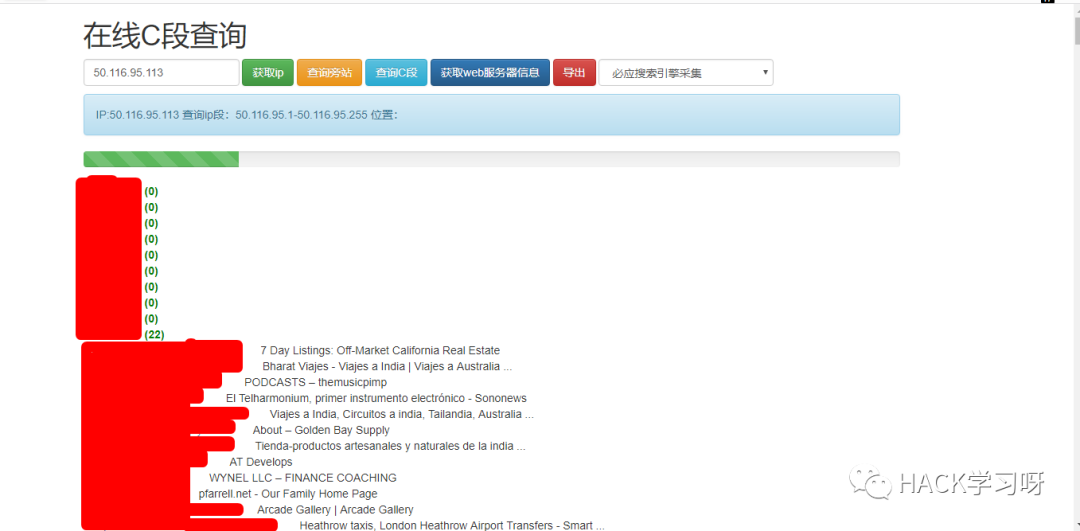

3.3 C段扫描网站

如果实在找不到自己网站的后端,也可以从本服务器网段的IP地址入手。比如网站地址是:192.168.1.xx,我们可以从192.168.1.1-192.168.1.254查询其他IP地址,尝试从服务器其他IP地址入手。虽然很多情况下服务器其他C段的IP地址是其他不想被封的独立网站,但还是有少部分管理员会独立分配一个IP地址给后端网站。扫描C段网站的工具很多,我也懒得一一试了,这里就贴出两个C段在线查询网站给大家。

C部分网上查询网站

4. 后端地址隐藏方法

俗话说:“知己知彼,百战不殆”。说了这么多查找网站后端的方法,现在就带大家了解一下隐藏后端地址的常用方法。因为隐藏后端地址的方法有很多,这里就只讲解两种最常见的方法。

4.1 自定义网站后端地址

一般情况下,线上企业网站系统的后端地址是不容易被你攻克的。至于隐藏后端地址,最常见且有效的方式就是自定义网站后端地址。比如默认的后端地址是admin/,我们可以自定义为abc#%@123。这样攻击者就很难知道修改后的后端地址,这往往导致难以下手,也增加了寻找后端地址的难度。

4.2 指定后端地址只能被某一个IP段访问

无论后端地址放在什么位置,都存在被攻击者发现并利用的风险。有些公司会采取这种方式,赋予某个IP地址或IP段访问后端地址的权限,其他IP地址则无法访问后端地址。只有管理员或内部员工才能访问后端地址。这样设置的话,即使后端地址被泄露被发现,攻击者也无法访问和利用。

五、结论

也许有人会问,找一个后台地址这么复杂吗?在这个过程中浪费时间和精力去寻找,不值得。其实,小编提供的只是一种查找后台的方法。渗透的本质是信息收集,我们不应该局限于找到后台地址,而是掌握一个信息收集的过程。在收集信息的时候,要学会从各个方面寻找信息突破口,一步步找到我们想要的信息。当然,如果用上面的方法还是找不到后台地址,那就考虑另辟蹊径吧。不要拘泥于一点,在一棵树上吊死~~~

扫一扫在手机端查看

-

Tags : 网站目录

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1