是国外一家提供安全连接解决方案的公司,产品有Xftp、Xlpd、Xftp远程连接管理客户端软件,一般供IT运维技术人员进行远程运维管理使用。

近日,官方发布的软件版本.dll模块源代码中被发现植入后门,阿里云应急响应团队在获得情报后,立即展开应急响应分析,通过技术分析发现该后门会上传敏感数据至服务器,由于使用该软件的开发、运维等技术人员较多,存在较高的安全风险。

1. 受影响的版本

根据8月7日官方发布的安全公告(

)显示受影响的版本主要包括:

2. 安全风险评估

根据植入后门代码分析结果显示,一旦用户使用受影响版本,用户、机器、网络相关信息将被上传至远程服务器,导致敏感信息泄露,带来严重的安全风险。

阿里云安全团队提醒用户注意并启动自查,具体处理方式请参见第五章“安全建议”部分。

3.技术原理分析

阿里云安全团队于2017年8月14日12点36分获取该后门样本,并进行了深入的技术分析。

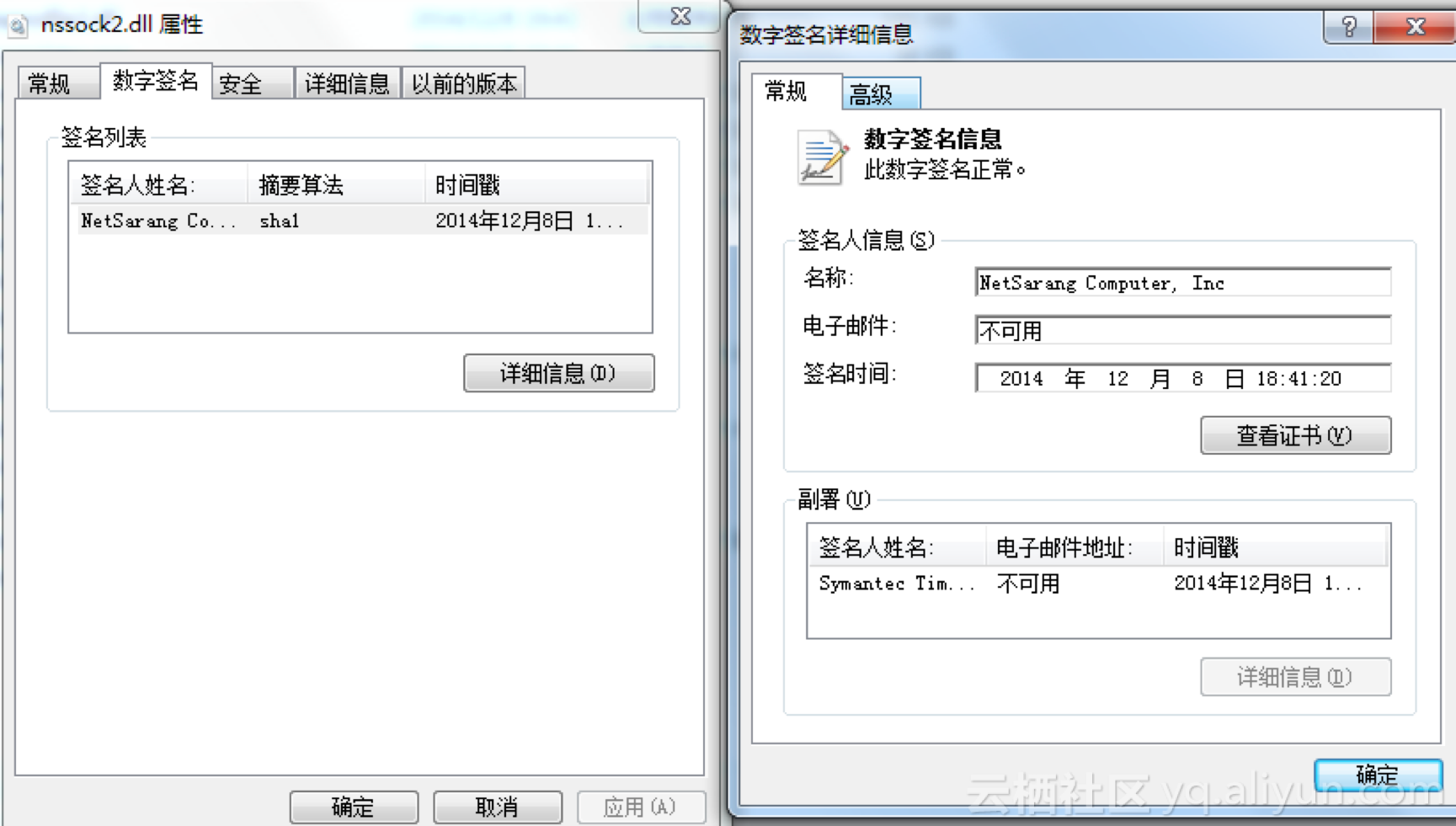

发现用于网络通信的相关.dll组件含有后门类型代码,而DLL本身却拥有厂商合法的数据签名。

图.dll文件数字签名信息

.dll 文件详细信息

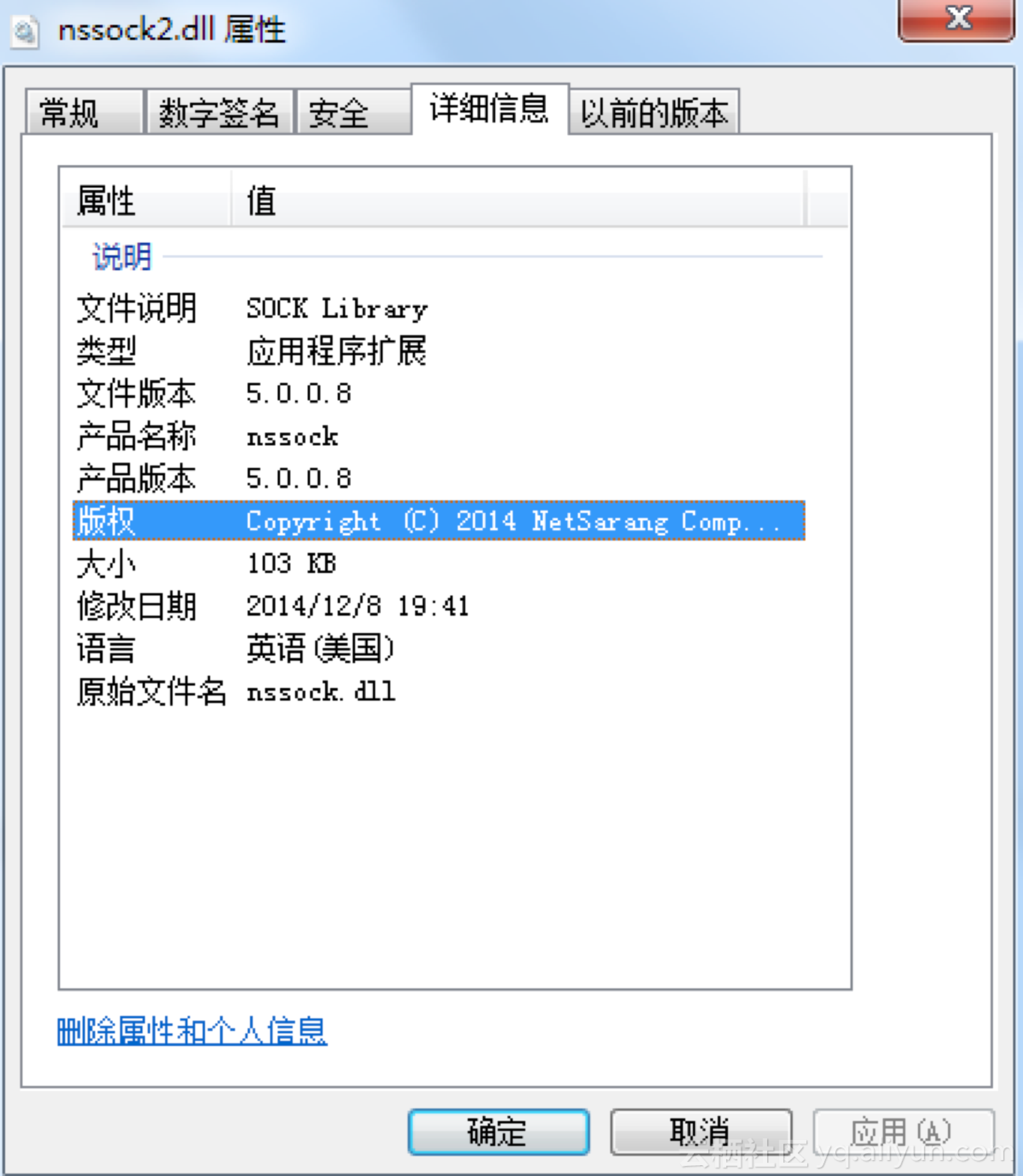

图3VT测试结果信息

图4 杀毒软件检测结果

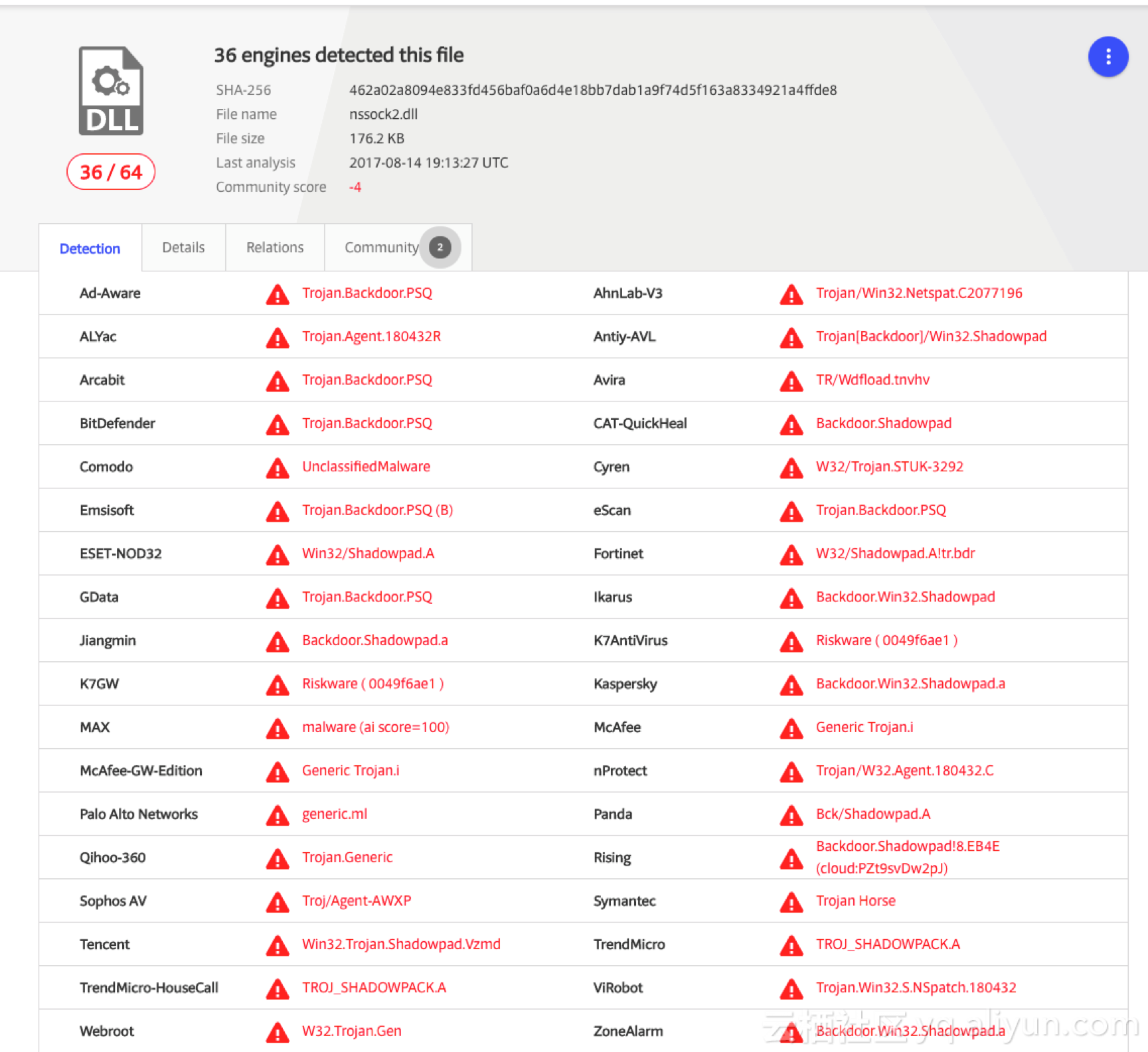

通过对比补丁,我们发现官方最新的.dll删除了如下函数,因此后门代码应该存在于这些函数中:

图5 比较函数

进一步分析这些函数可知,它们的主要功能是申请内存、解密一段“特殊代码”(暂定为),然后执行这段代码,这种行为通常是后门程序用来执行的。

图6 解密函数代码片段

上图中的(恶意代码)以加密形式存在于.dll中,如下所示:

图7 恶意代码片段

解密后,恶意代码会以线程的形式运行,通过调用函数获取当前时间,并使用DGA生成算法生成C2域名。

图8 恶意代码使用的DGA算法

域名whois信息:

图9 域名whois信息

截至分析时,该域名已无法解析:

图10 域名解析信息

通过以上算法恢复出来的2017年全年DGA域名为:

2017年1月域名:

2017 年 2 月的域名:

2017年3月份域名:

2017年4月域名:

2017 年 5 月的域名:

2017年6月域名:

2017年7月域名:

2017年8月的域名:(此远程C2域名)

2017年9月域名:

2017年10月域名:

2017年11月域名:

2017年12月域名:

然后样本将收集有关用户和机器的相关信息。

图11 获取的敏感信息

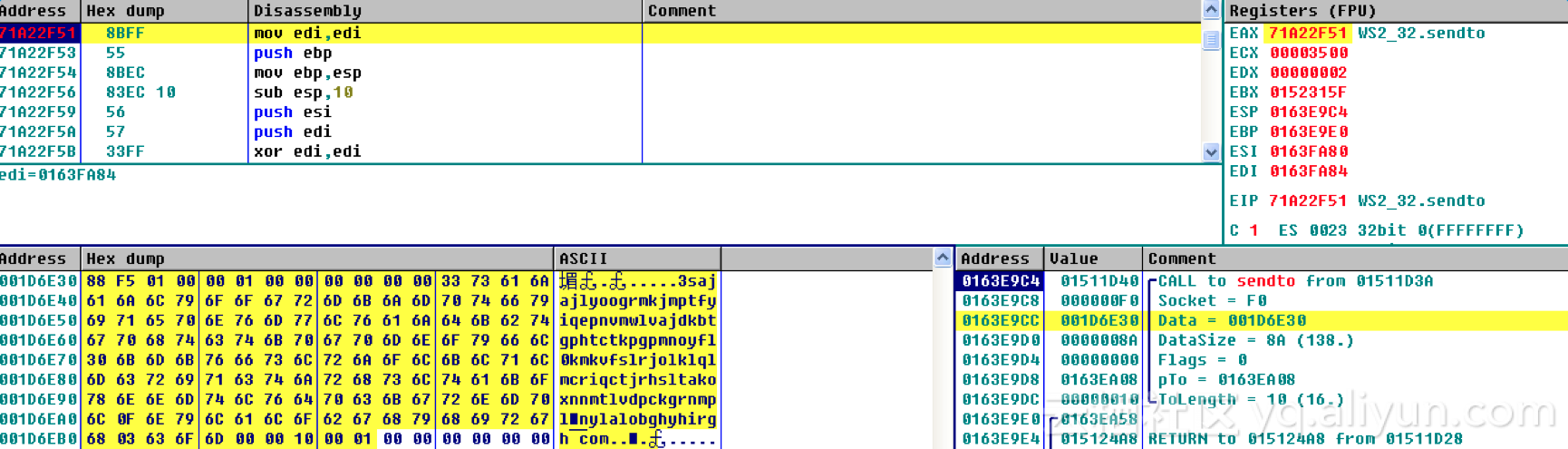

并将收集到的敏感信息发送至指定域名。

图12 发送数据到远程域名

由于该C2域名已被多方情报机构披露,截至分析时域名解析已过期,后续行为难以分析。4.检测方法检查是否使用受影响版本范围内的软件;安装企业版杀毒软件,更新病毒库,使用杀毒软件进行全盘扫描。5.安全建议

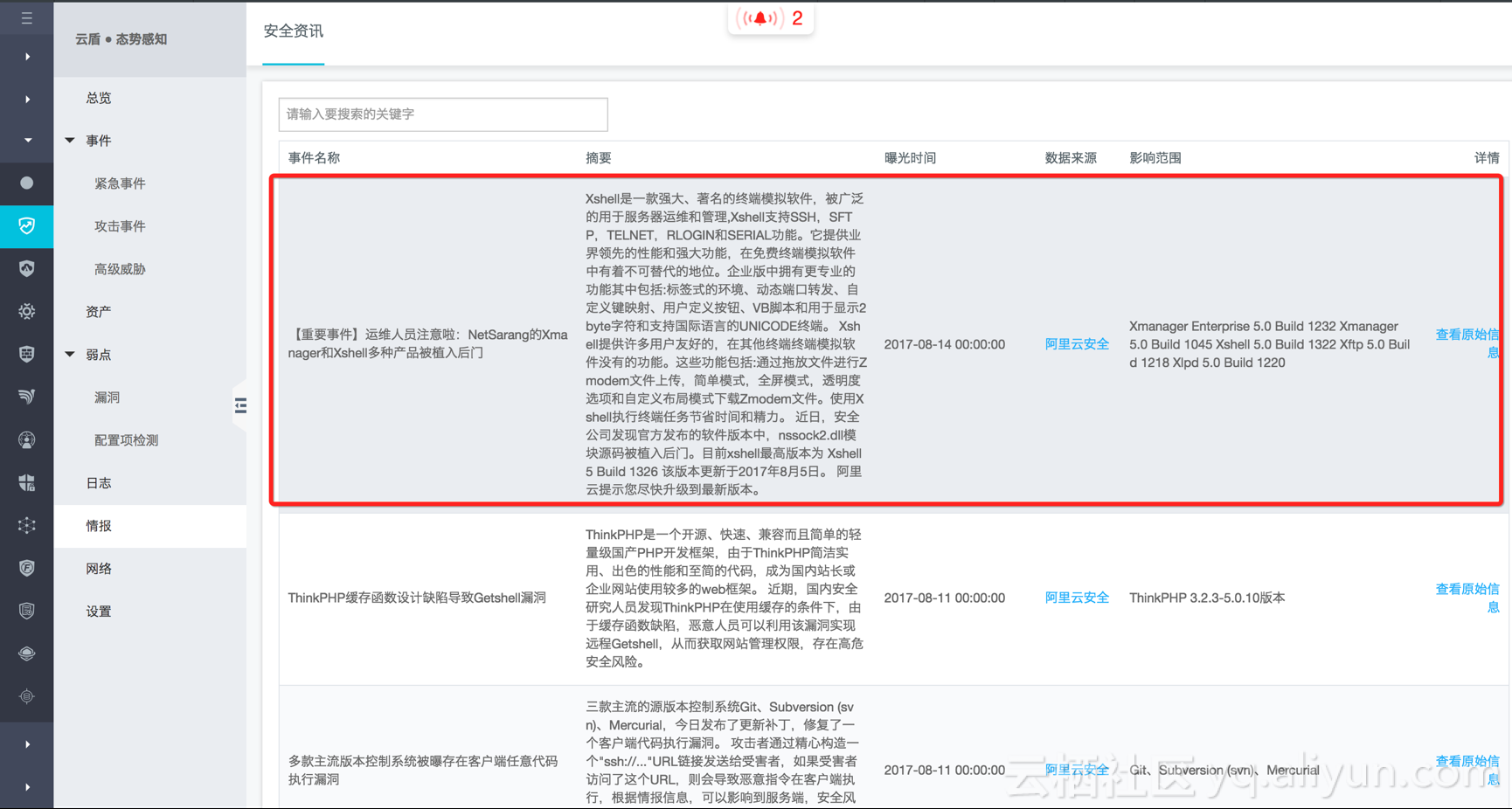

阿里云于2017年8月14日14点35分发布全网预警公告,并给出了安全解决方案:

安装杀毒软件,更新病毒库全盘扫描,修改操作系统账号密码;卸载受影响的软件版本;及时升级到官方最新版;目前市面上的堡垒机都使用了该软件,建议检查堡垒机内的套件是否存在此类问题(注:阿里云提供的堡垒机没有使用该软件,不受此类事件影响);提高安全意识,不要从非官方网站下载安装软件。附录:

图13 态势感知界面

扫一扫在手机端查看

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1