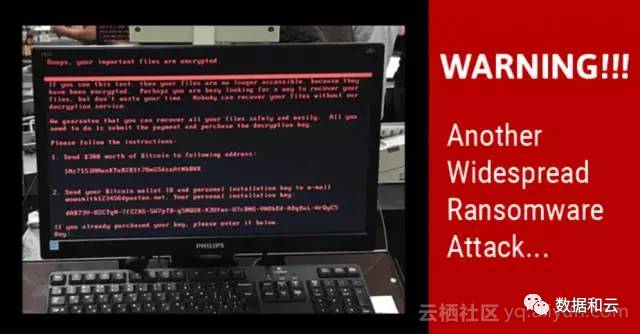

6月27日晚,一场大规模勒索蠕虫病毒袭击再次席卷全球。

雷锋网报道称,包括欧洲、俄罗斯在内的多个国家的政府、银行、电力系统、通信系统、企业、机场等均受到不同程度影响。

阿里云安全团队第一时间获取病毒样本并进行分析:

这是一种新型勒索蠕虫病毒,当计算机和服务器感染该病毒后,某些类型的文件会被加密,导致系统无法正常运行。目前该勒索蠕虫病毒通过漏洞进行传播,一台被感染的计算机可能会感染局域网内的其他计算机。

1. Petya 与病毒的比较

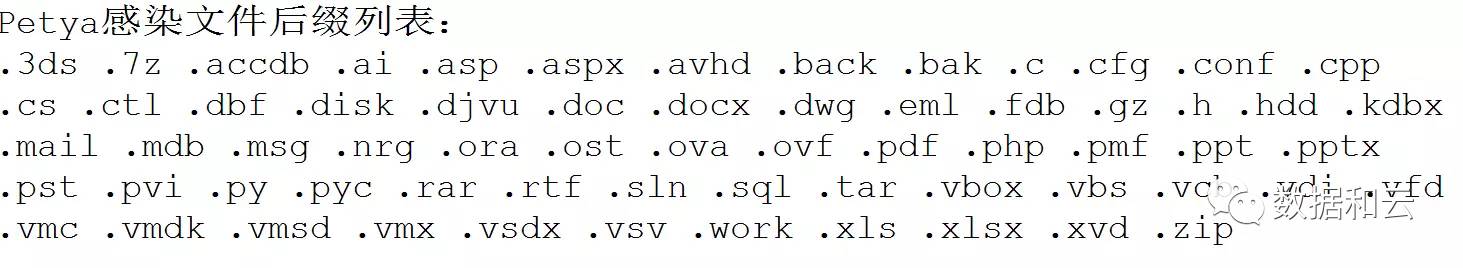

1.加密目标文件类型

Petya 加密的文件类型较少。

Petya 加密的文件类型有 65 种,总共 178 种,但常见的文件类型已经包含在内。

2.支付赎金

Petya需要支付300美元,还需要支付600美元。

2. 云用户是否受到影响?

截至发稿时,云端尚未发现受影响用户。

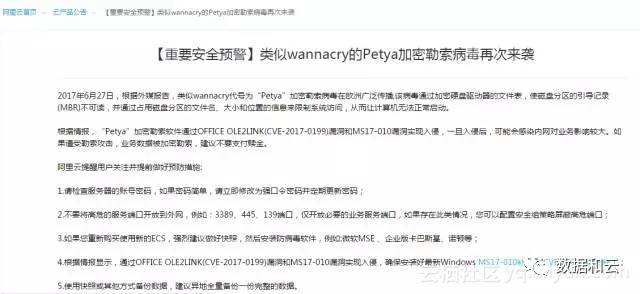

6月28日凌晨,阿里云发布公告警告。

3.勒索病毒传播方式分析

Petya勒索病毒蠕虫通过漏洞传播,感染局域网内的其他计算机。当计算机感染Petya勒索病毒后,某些类型的文件会被加密,导致计算机无法正常运行。

阿里云安全专家发现,Petya勒索病毒主要通过协议在内网系统内横向移动,主要通过管理系统架构()和(SMB协议)进行传播。

截至目前,黑客的比特币账户()中只剩下3.39个比特币(1比特币=2459美元),交易次数为33次,说明有部分用户支付了赎金。

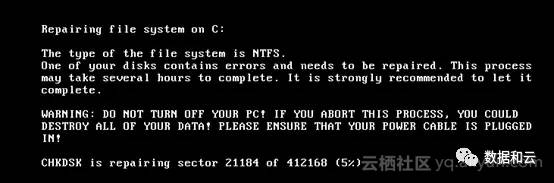

4. 技术及加密流程分析

阿里云安全专家对Petya样本进行了研究,发现操作系统被感染后,重启后将无法进入系统。下图为伪装成病毒的磁盘扫描程序。

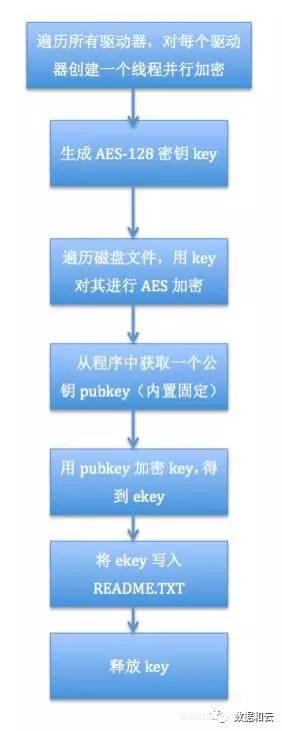

Petya病毒对勒索对象进行加密主要有以下7个步骤:

首先该函数是加密操作的入口,它会遍历所有磁盘,并为每个固定磁盘创建一个线程,进行文件遍历和加密操作,线程参数是一个包含公钥和磁盘根路径的结构体。

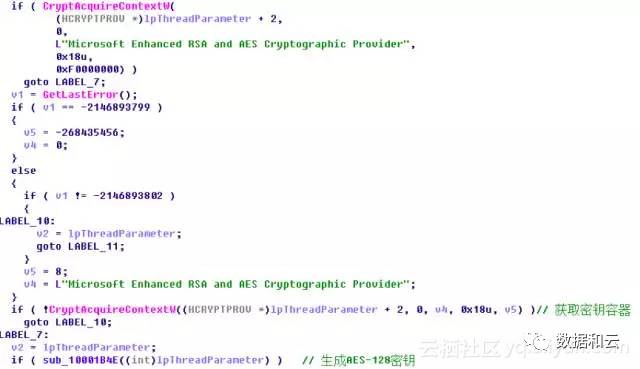

然后在线程函数()中,首先获取密钥容器,

=“RSA 和 AES”

= 为。

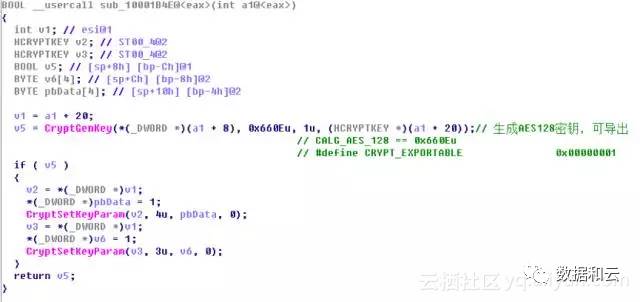

调用来生成密钥,用于后续的文件加密。

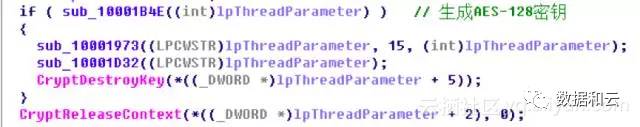

如果密钥生成成功,则调用 和 ,分别是遍历磁盘加密文件和保存密钥的函数。

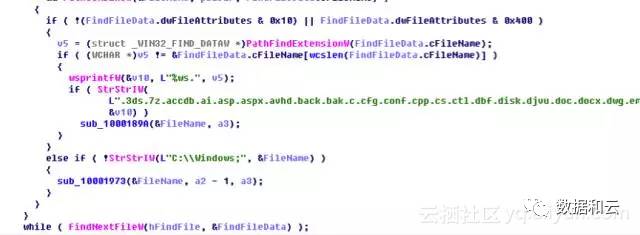

函数中确定只对特定的文件后缀进行加密。

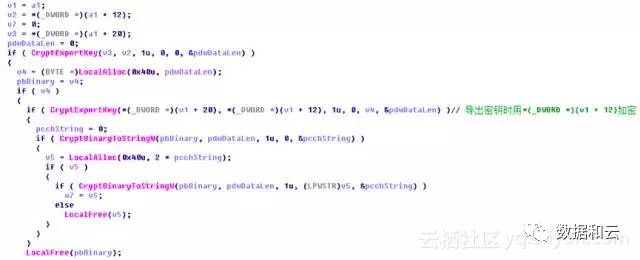

功能是将密钥加密并写入磁盘根路径下的.TXT文件中。

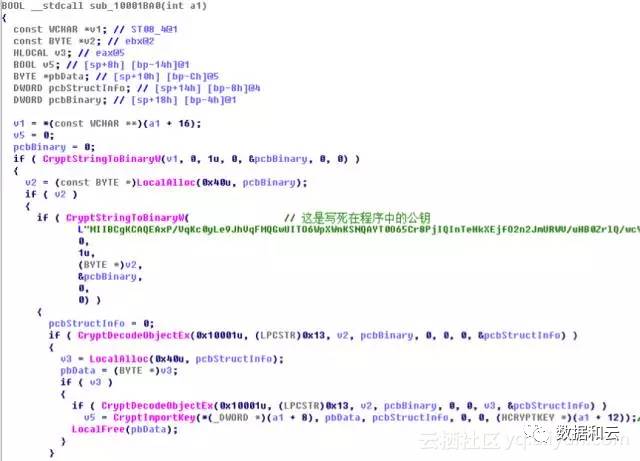

该函数在开始时被调用,用于获取程序内置的公钥

之后,调用派生的 AES 密钥,其中使用之前的公钥进行加密。

最后在.TXT文件中写入一条提示付款的文字,并将加密的密钥写入其中。

由于密钥是通过程序内置的公钥加密的,因此受害者必须拥有黑客的私钥才能解密,这使得勒索软件加密不可逆。

5. 安全建议

勒索者使用的电子邮件地址已被关闭,不建议支付赎金。

1、所有在IDC托管或者自建机房有服务器的企业,若使用操作系统,应立即安装微软补丁。

2、对于大型企业或组织,面对几百台甚至几千台机器,最好使用专业的客户端进行集中管理,比如阿里云的安全骑士就提供了实时预警、防御、一键修复等功能。

3. 可靠的数据备份可以最大程度地减少勒索病毒造成的损失。建议备份数据并采取安全措施,避免感染和损坏。

【白求恩,为您在数据安全前线保驾护航】

建议您自行使用云和恩默免费自动化巡检工具(),该工具是基于云平台的免费工具,在帮您检查数据库基本情况的同时,还内置安全检查,通过分析数据库安全补丁、访问来源、访问工具等维度,帮助用户快速梳理数据库安全状况,让您掌握第一手的数据库安全咨询,为您的系统在数据安全的最前线保驾护航!

加入“云鹤恩墨大讲堂”参与讨论、学习

扫一扫在手机端查看

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1