简要描述;简介

在日常的病毒处置工作中,我们经常会遇到非法外联、僵尸网络等问题,但是在消除的时候却不知道从何入手,不知道如何分析,经常会让我们感到不知所措。在最近的工作中,我也遇到了类似的烦恼,看到设备上有外部DNS请求,通过流程、网络连接状态等,却找不到问题点,一时之间不知道从何入手,最后经过一番努力,终于找到了切入点。在此分享一下,希望对遇到同样问题的人有所帮助。

背景

我们收到信息称客户现场设备上存在违法活动,设备请求DNS进行域名解析,请求数一直居高不下,我们在之前的处理中也遇到过此类问题,但由于请求数较少,一般都是误报引入;有时候会用杀毒软件查杀,完成后再上报(这不是一个好的做法,希望大家能够认真对待,随着攻防手段的不断变化,不起眼的点也可能是系统崩溃的入口;同时在分析中也能发现很多有意思的东西,希望共勉)

分析过程 3.1 分析难点

当面对恶意域名解析等问题时,我们通常的困难是:

有时这些疑惑看起来是那么的微不足道,难以解决。但当这些问题出现时,它们也是我们解决它们需要采取的步骤。我将在这里一步步解释它们。

3.2 分析思路

首先我们要考虑的是,既然是DNS请求,那么就应该先抓包,既然是向DNS请求信息,那么就需要先抓upd包。

3.2.1 捕获UDP数据

在设备上使用-i eno24 udp port 53命令抓包DNS请求解析,通过抓包我们发现其中存在恶意请求,如下:

恶意请求行为在此得到确认。

3.2.2 检查UDP连接状态

确认存在恶意请求行为后,使用lsof -iudp查看该恶意行为的程序名及端口号,通过检查发现存在异常程序及。

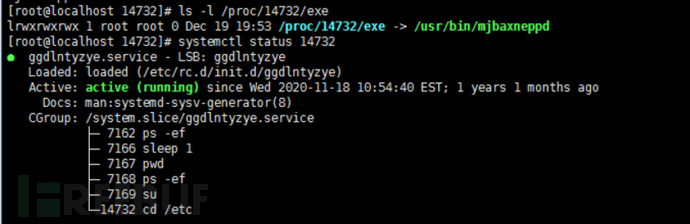

随后,对PID:14732进行了深入调查。

3.2.3 程序异常排查

定位到异常程序的PID之后,首先查看该程序打开了哪些程序,这里使用losf -p 14732,如下:

这里我们可以看到有一个与183.61.254.11这个恶意IP进行通信的请求,如下:

查看该程序调用的进程信息,发现该程序处于运行状态,以及程序相关的PID:

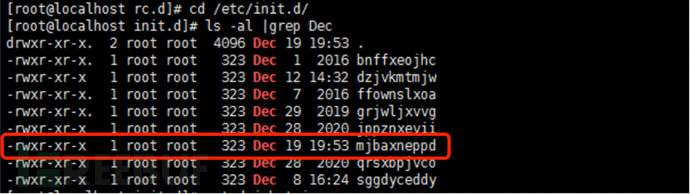

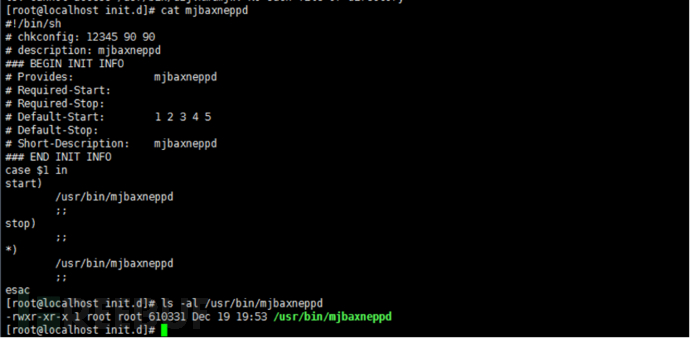

3.2.4 启动项分析

通过分析启动项发现该程序有如下启动项:

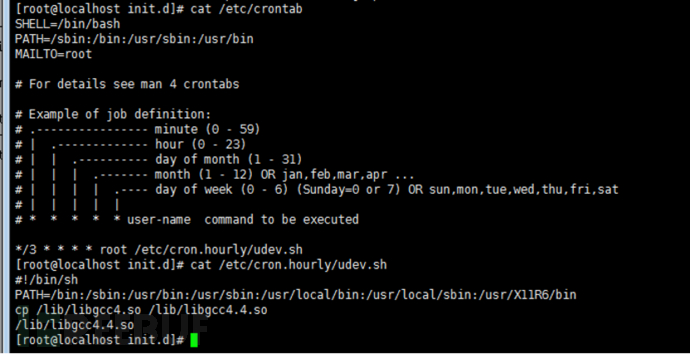

3.2.5 计划任务查看

检查计划任务,发现可疑的计划任务(由于计划任务涉及到其他分析,这里就不详细讨论了),内容如下:

3.2.6 分析总结

通过上面的关联分析,我们逐渐找到了恶意程序的相关信息,并完成了验证分析的过程。剩下的恶意程序的检测与清除,这里就不再多讲解了。

3.3 总结

我觉得生活中很多突发事件都可以从现象开始,比如:对于勒索病毒,我检测文件是否被加密;对于挖矿病毒,我们检测资源使用情况;对于外部连接,这个就需要检测DNS请求情况。

我们可以使用:-ano 53

在 Linux 上我们可以使用:-i eno24 udp 端口 53

所以在突发事件发生时,我们必须要掌握事件的表现形式,事件的行为,这样才有可能让我们以最快的速度去处理问题。

这个分析很有意思,通过大量 DNS 请求的独特行为,我们逐渐还原了问题的原貌,如果直接通过查找流程来排查,可能得不偿失。处理问题时,我更喜欢从现象入手,从现象逆向到本质,这样可以节省处理问题的时间。希望大家喜欢。

扫一扫在手机端查看

-

Tags : 域名解析详解_应急响应之外联请求分析

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1