1. 原因

(1)报警信息

某天,某APT平台检测到内网DNS服务器53端口多次向某个IP地址(IP1)发送恶意域名(ilo.brenz.pl)的DNS解析响应。 经查,IP1并非内网主机的IP地址,而是负载均衡设备的IP地址。

(二)提出问题

2、分析(1)恶意域名分析

恶意域名:ilo.brenz.pl

根据微步情报局掌握的信息,与该IP地址通信的样本有1000多个。 关联样本主要涉及Agent、Dzan、恶意样本家族,恶意类型为木马。

(2)报警的含义

告警信息为“发送恶意域名的DNS解析响应”,表明响应接收方主机(IP1)向DNS服务器发送了恶意域名(ilo.brenz.pl)的解析请求,那么该主机很可能正在运行恶意程序,就是需要解析域名的恶意程序,然后它很可能会连接到恶意域名对应的指挥控制服务器。 即使网络边界的安全设备已经拦截了所有从内网到互联网的请求,也应该立即对运行木马程序的主机进行处理,避免事态扩大。

3、处置方法(1)定位真实源IP

此时,检测设备看到的源IP地址就是负载均衡设备转换后的地址。 该地址无法定位恶意进程,必须找到转换前的IP。 根据个人经验,可以采用以下方法:

1.通过科莱网络回溯分析系统获取数据包

启动控制台,点击文件-下载数据包,打开“数据包下载”窗口。

指定时间范围:根据报警信息中事件发生的时间选择合适的值。

服务器链接:选择对应的网络安全域。

过滤条件:此处选择DNS协议。

单击下载按钮下载 pcap 数据包捕获文件。

2.使用抓包

如果没有部署科莱网络回溯分析系统,或者从科莱系统下载的数据包的源IP也进行了转换,则需要配置交换机的端口镜像来获取流量。

在合适网络位置的交换机设备上配置端口镜像(数据包发送后尚未进行负载均衡),使业务端口的流量从监控端口流出。 通过网线将Linux主机连接到交换机的监控口,在Linux主机上使用抓包:

//捕获dns协议的数据包

sudo -i eth0 -ntvv 端口 -w dns.pcap

//或者捕获udp端口53的数据包

sudo -i eth0 -ntvv udp 端口 53 -w dns.pcap

运行一段时间,按ctrl-c终止,数据包保存到dns.pcap文件中。

也可以使用数据包捕获。 它是一个GUI程序,需要进入Linux图形界面系统。

3.使用分析包

运行,打开通过Colai或者获取的pcap文件,或者查看自己捕获的流量,在显示过滤器中输入以下命令,只显示查询指定恶意域名的dns数据包(可以指定多个):

dns.qry.name == "ilo.brenz.pl" 或 dns.qry.name == ".ws"

返回结果中包含对恶意域名发出DNS解析请求的真实源IP。

4.使用ngrep抓包

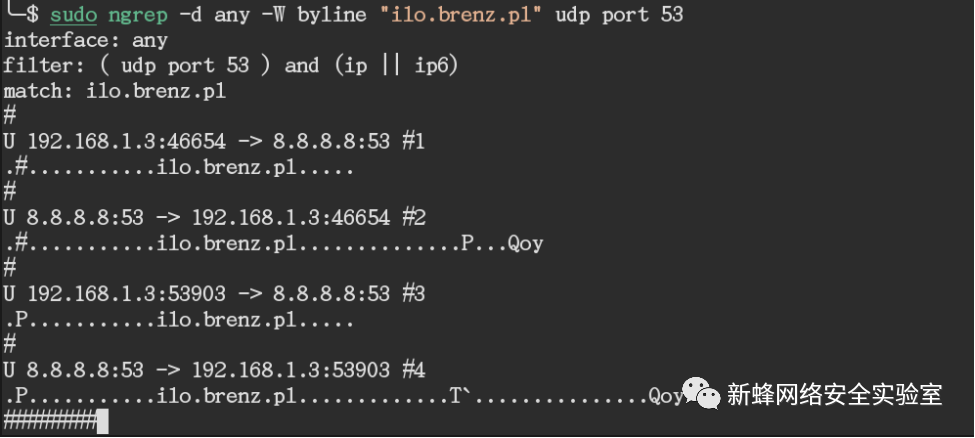

您可以使用ngrep实时查看dns解析请求的内容。 ngrep 是一个命令行程序,需要 root 权限。 在Linux主机上输入以下命令:

//实时显示UDP 53端口发送/接收的数据包中包含指定域名的行

sudo ngrep -d any -W "ilo.brenz.pl"端口 53

屏幕截图中的场景是 ngrep 命令的演示。 从截图中可以看到,192.168.1.3发送到8.8.8.8的dns端口的数据中包含域名“ilo.brenz.pl”。

(2)清除木马进程

找到真实IP后,登录主机,根据Linux系统入侵排查,对进程、日志、木马后门等进行一一分析处理。 具体过程这里不再赘述。

扫一扫在手机端查看

-

Tags : dns linux dns配置 dns协议

我们凭借多年的网站建设经验,坚持以“帮助中小企业实现网络营销化”为宗旨,累计为4000多家客户提供品质建站服务,得到了客户的一致好评。如果您有网站建设、网站改版、域名注册、主机空间、手机网站建设、网站备案等方面的需求,请立即点击咨询我们或拨打咨询热线: 13761152229,我们会详细为你一一解答你心中的疑难。

客服1

客服1